Tudo em tudo Let's Encrypt permite-me ativar um SSL gratuito em apenas alguns minutos e entregar o meu domínio e subdomínios de forma segura via https. Neste guia, vou mostrar-lhe como ativar no KAS, os obstáculos típicos, dicas do WordPress contra conteúdos mistos e verificações práticas para certificados permanentemente válidos.

Pontos centrais

Para o ajudar a chegar lá rapidamente, vou resumir os aspectos mais importantes num formato compacto. Concentrar-me-ei na ativação com o All-Inkl, nas vantagens do Let's Encrypt e no trabalho de acompanhamento útil, como os redireccionamentos e o HSTS. Esclareço quando os certificados DV são suficientes e quando OV/EV fazem sentido. Dou instruções claras para o WordPress, sem grandes teorias. É assim que se define SSL gratuito de forma rápida e limpa.

- Sem custosSSL sem custos adicionais, renovação automática

- RápidoAtivação no KAS em apenas alguns minutos

- VisívelO HTTPS reforça a confiança e as classificações

- SimplesOs certificados DV são adequados para a maioria dos projectos

- SeguroEvitar conteúdos mistos, definir HSTS

Porque é que o SSL no All-Inkl faz sentido para todos os sítios Web

Com um certificado ativo, protejo o Transmissão de dados entre o navegador e o servidor e impedir que terceiros leiam o conteúdo. Os visitantes reconhecem-no pelo https e pelo cadeado, o que aumenta a confiança e as conversões. Os motores de busca favorecem o HTTPS, o que ajuda a minha visibilidade. As páginas de início de sessão, os formulários de contacto e as lojas, em particular, beneficiam imediatamente. Minimizo os riscos de responsabilidade, satisfaço as expectativas legais e crio uma base sólida para o crescimento.

Como o Let's Encrypt funciona com o All-Inkl

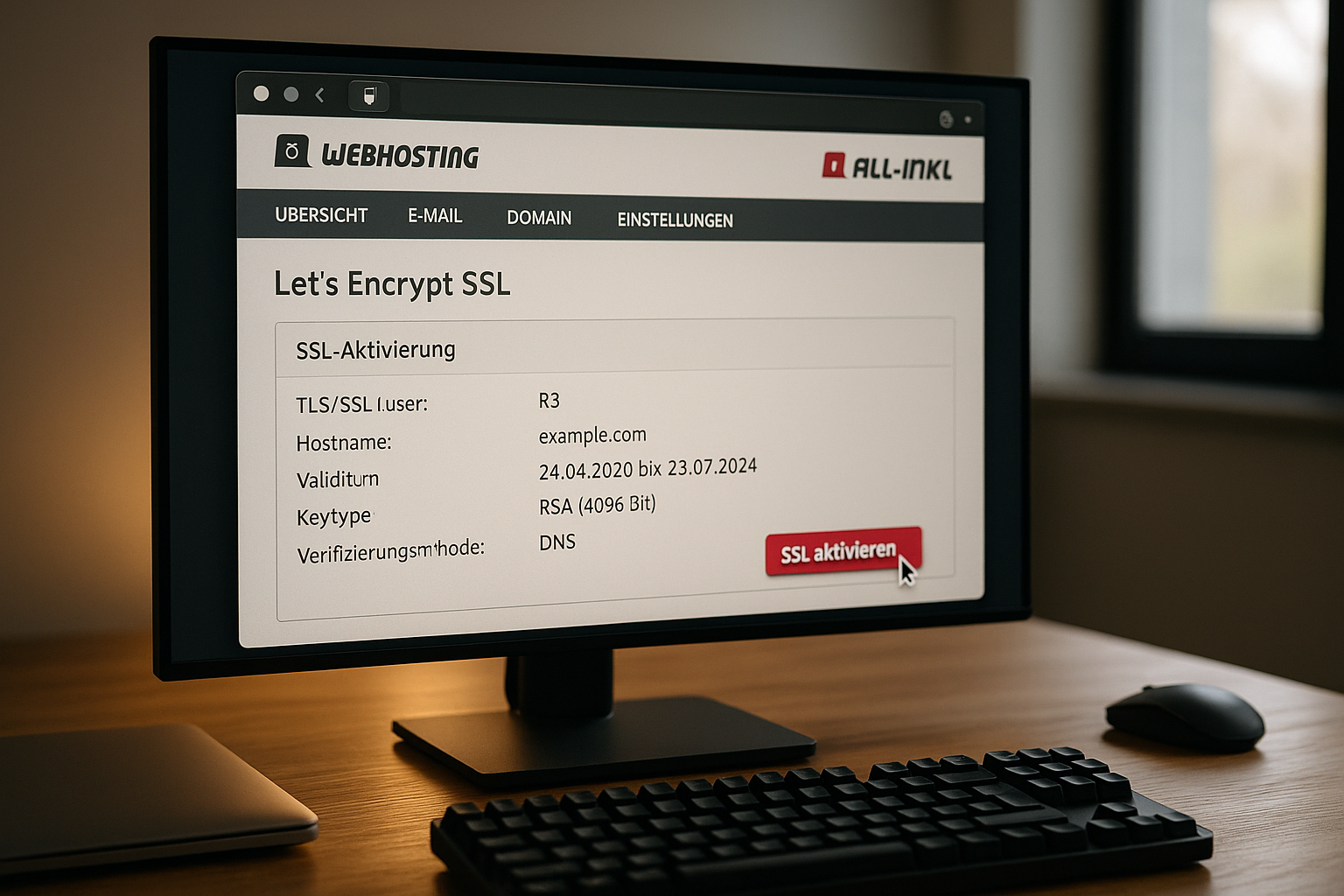

O Let's Encrypt é gratuito, domínio validado que o All-Inkl solicita, instala e renova automaticamente. O prazo é de 90 dias, a renovação ocorre em segundo plano e poupa-me tempo. A encriptação utiliza normas TLS modernas, que são amplamente suportadas pelos browsers comuns. Isto é perfeitamente adequado para blogues típicos, sítios Web de empresas e portefólios. Se quiser aprofundar o assunto, pode encontrar informações de base em certificados SSL gratuitos explicado de forma compacta.

Requisitos e preparações típicas no All-Inkl

Para garantir o bom funcionamento da exposição, presto atenção a algumas condições básicas:

- Objetivo do domínio corretoNo KAS, o domínio (e www) aponta para a pasta em que o sítio Web está localizado. Defino alvos de domínio separados para subdomínios se estes tiverem conteúdos separados.

- O DNS está corretoOs registos A- (IPv4) e AAAA (IPv6) apontam para o servidor All-Inkl. Se o registo AAAA apontar para um IP antigo, a validação falha frequentemente. Em caso de dúvida, remova o AAAA temporariamente e defina-o novamente após o problema.

- Acessibilidade de .well-knownA validação ACME utiliza o http-01. A proteção por palavra-passe, as regras 403/401, os bloqueadores de IP ou os redireccionamentos que adiam o desafio impedem a sua emissão. Eu permito a entrega de

/.well-known/acme-challenge/sem desvios. - Sem redireccionamentos difíceisO desafio pode ser interrompido se for demasiado cedo, se os https ou o reencaminhamento de domínios forem demasiado rigorosos. Em primeiro lugar, emita o certificado e, em seguida, aperte os redireccionamentos.

- Planear subdomíniosNormalmente, cubro o domínio raiz e o www num único certificado. Para subdomínios adicionais, decido se agrupo as entradas SAN ou as emito individualmente. Com muitos subdomínios dinâmicos, um certificado curinga pode valer a pena (dependendo da tarifa).

- Proxy/CDN em resumoSe utilizar um proxy reverso/CDN, certifique-se de que os pedidos de validação chegam à origem. Desactivei a opção "TLS only at the edge" e permiti https até à origem.

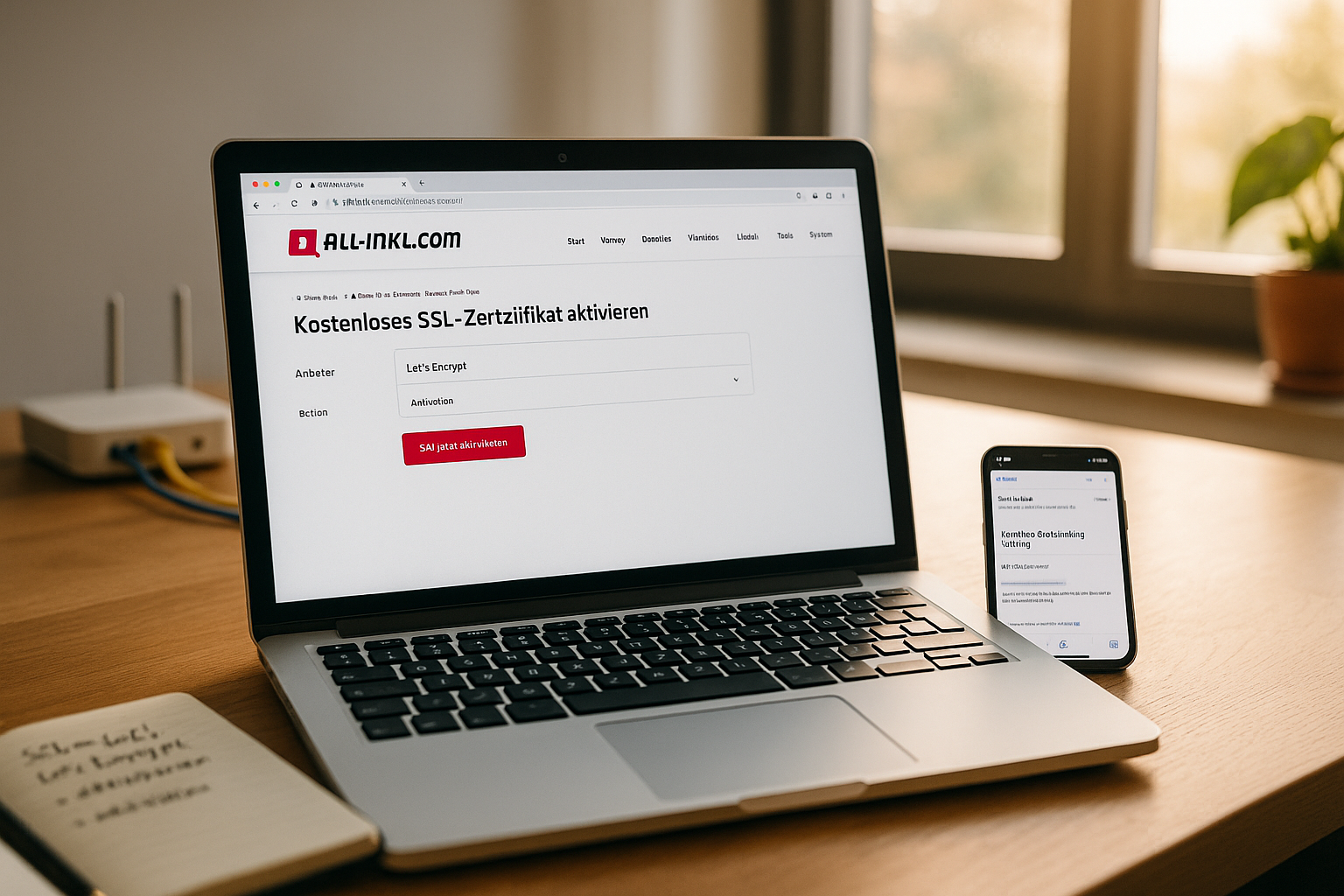

Passo a passo: Ativação no KAS All-Inkl

Começo no KAS (sistema de administração de clientes) e inicio sessão com os meus dados de acesso. Em seguida, abro o item Domínio, selecciono o meu domínio utilizando o ícone de edição e abro o separador Proteção SSL. Aí, clico novamente em Editar, mudo para o separador Let's Encrypt, confirmo o aviso de responsabilidade e inicio o processo de emissão. O certificado fica pronto em poucos minutos e a página é carregada via https. Em seguida, abro o sítio Web no browser e verifico o símbolo do cadeado e o endereço para verificar a ativação.

WordPress: Evitar consistentemente a mistura de conteúdos

Após a mudança, verifico se as imagens, os scripts e os estilos estão realmente a ser utilizados por https carregar. Nas definições do WordPress, altero o endereço do sítio Web e o endereço do WordPress para https. Em seguida, substituo as hiperligações http fixas em menus, widgets e elementos do construtor de páginas. Se ainda houver algum conteúdo antigo, utilizo um plugin fino que muda de forma fiável os URL para https. Um guia ilustrado para conversões sem problemas é fornecido por SSL grátis para WordPress com truques adicionais.

Casos especiais do WordPress: Multisite, WooCommerce, Pagebuilder

- Multisite/RedeNa administração da rede, altero os URLs primários para https. Para o mapeamento de domínios, verifico todos os mapeamentos e defino um redireccionamento https para cada domínio. Em seguida, efectuo uma pesquisa e substituição na base de dados para limpar http://-Reste (também em campos serializados).

- WooCommerceAtivo "Páginas seguras" para o checkout e a conta, verifico as definições de cookies (bandeira segura) e limpo as caches para que as sessões não alternem entre http/https.

- Construtor de páginasAs ligações http absolutas estão frequentemente ocultas em modelos, widgets globais e opções de temas. Actualizo estes módulos primeiro e depois o conteúdo. Se necessário, ajudo com um plugin temporário que reescreve para https aquando da entrega.

- WP-CLISe tiver acesso à shell, pode limpar rapidamente grandes sites. Exemplo:

wp option update home 'https://example.com' wp option update siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Caches vaziasEliminar o navegador, a CDN, a cache de objectos e de páginas após a mudança. Só então iniciar a avaliação e os testes.

Definir corretamente o DNS, os redireccionamentos e o HSTS

Um certificado válido só demonstra a sua força se o Reencaminhamento de http para https funciona corretamente. Configuro o redireccionamento 301 ao nível do servidor para que os motores de busca vejam apenas a versão segura. Também ativo o HSTS assim que tudo fica estável, para que os navegadores utilizem automaticamente o https. Faço testes exaustivos para não me bloquear acidentalmente. Se a entrada DNS e os registos A/AAAA apontarem corretamente para o servidor All-Inkl, a exposição funciona de forma fiável.

Exemplos de .htaccess: 301, HSTS e www/non-www

O All-Inkl normalmente executa o Apache. Utilizo os seguintes snippets para implementar regras limpas:

Direcionar todos os pedidos para https (manter o anfitrião):

RewriteEngine On

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Redirecionar para https E um domínio canónico (por exemplo, sem www):

RewriteEngine On

# www -> non-www

RewriteCond %{HTTP_HOST} ^www\.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (se ainda for necessário)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Active o HSTS apenas quando tudo estiver a funcionar corretamente através de https:

Cabeçalho sempre definido Strict-Transport-Security "max-age=31536000; includeSubDomains"Cuidado com includeSubDomains e listas de pré-carregamento: Utilizar apenas quando todos os subdomínios fornecem https de forma limpa.

DV livre vs OV/EV: O que se adequa ao meu projeto?

A Let's Encrypt fornece certificados DV que cumprem a Controlo do domínio e é suficiente para a maioria dos projectos. Se pretender um controlo de identidade claramente visível, utilize OV ou EV, mas aceite mais esforço e custos. Isto pode ser útil para autoridades, bancos ou grandes marcas. Para blogues, páginas de informação, empresas locais e muitas lojas, o mais importante é: rápido, seguro, https ativo. Pondero as vantagens e os custos e depois faço uma escolha direcionada.

Comparação de hosters conhecidos: integração, conveniência, preço

Quando escolho um fornecedor, presto atenção aos Automatização de gestão de certificados, facilidade de utilização e suporte. Um processo de um clique poupa-me tempo e reduz o risco de erros. Um bom suporte ajuda se o problema ficar bloqueado devido ao DNS ou ao reencaminhamento. Os custos básicos também devem corresponder à dimensão do projeto. A tabela seguinte dá-me uma visão geral rápida:

| Fornecedor | Integração SSL (Let's Encrypt) | Preço/mês | Facilidade de utilização | Qualidade do apoio |

|---|---|---|---|---|

| webhoster.de | Sim (um clique) | a partir de 1,99 | Muito simples | Suporte 24/7 |

| All-Inkl | Sim (um clique) | a partir de 4,95 | Simples | Bom |

| Strato | Parcial/manual | a partir de 3,50 | Médio | Média |

| HostEurope | Parcial/manual | a partir de 4,99 | Incómodo | Média |

A diferença de preço pode parecer pequena, mas o Poupança de tempo através da renovação automática. Não quero ter de o fazer manualmente a cada 90 dias, por isso prefiro soluções de um clique. Os tempos de resposta rápidos do suporte também têm um impacto positivo. Para projectos com orçamentos apertados, cada euro conta. No final, o meu fluxo de trabalho é o fator decisivo, não apenas o preço.

Resolução de problemas: resolver rapidamente os obstáculos mais comuns

Se a exposição estiver bloqueada, verifico primeiro o DNS-destinos do domínio e subdomínios. Se todas as entradas apontarem para o servidor correto, a validação funcionará rapidamente. Se o https falhar após a ativação, isso deve-se frequentemente a redireccionamentos em cache ou a conteúdos mistos. Limpo a cache do navegador, da CDN e do WordPress, faço um novo teste e monitorizo os códigos de resposta. Se o anfitrião tiver definido um bloqueio para demasiados pedidos, espero um pouco e reinicio o pedido.

Wildcard, subdomínios e estratégias SAN

Escolho a capa certa consoante o projeto:

- Padrão (SAN)Um certificado cobre example.com e www.example.com. Posso frequentemente adicionar subdomínios adicionais.

- Cartão selvagemCoberturas

*.exemplo.come é adequado se muitos subdomínios forem criados dinamicamente. A validação é normalmente efectuada através do DNS-01. Verifico antecipadamente se e como isto é suportado na tarifa. - Certificados separadosPara áreas sensíveis (por exemplo, admin.example.com), posso utilizar deliberadamente um certificado separado para controlar os tempos de execução e as renovações separadamente.

Mantenho-me atento ao número de certificados paralelos para não tocar nos limites de taxa e agrupo os subdomínios de forma sensata.

Integrar serviços de CDN/proxy inverso e de correio eletrónico de forma limpa

- CDN/Proxy: defino que a ligação do visitante à fonte contínuo é encriptado. A encriptação pura do edge conduz facilmente a conteúdos mistos ou loops de redireccionamento. Eu elimino as caches de borda depois de alterar os certificados.

- Certificado de origemMesmo que um CDN forneça seu próprio certificado de borda, a origem precisa de seu certificado válido. Let's Encrypt no host All-Inkl é a maneira mais rápida.

- E-mailPara IMAP/SMTP, utilizo o nome de servidor recomendado pelo anfitrião. Desta forma, evito avisos de certificado devido a nomes de anfitrião inadequados. Normalmente, o Webmail já está corretamente protegido.

Verificar e automatizar continuamente a segurança

Após a primeira edição, o meu Cuidados não: Verifico regularmente as datas de expiração e as mensagens de registo. Também efectuo uma verificação da qualidade do SSL para controlar os protocolos e as cifras. Se utilizar os seus próprios servidores ou um painel Plesk, pode configurar a renovação de forma centralizada e poupar tempo de manutenção. Eu utilizo as instruções para Plesk Let's Encrypt com passos práticos. É assim que mantenho as renovações, o reencaminhamento e o HSTS permanentemente estáveis.

Garantia de qualidade prática: testes e controlo

- Verificação do navegador e do cabeçalhoVerifico os códigos de estado (200/301), os emissores de certificados e as datas de expiração. Um olhar sobre o DevTools mostra conteúdo misto ou recursos bloqueados.

- Verificações CLICom

curl -I https://example.comVerifico os redireccionamentos e os cabeçalhos HSTS. Opcionalmente, verifico o caminho do certificado com o OpenSSL. - Monitorização automáticaOs empregos de curta duração verificam a disponibilidade diariamente e avisam das datas de expiração. É assim que eu reajo se uma renovação falhar.

- Ter em conta os limites de taxaNão desencadeio novas exposições a cada minuto, mas elimino as causas e tento novamente à distância.

SEO e funcionamento após a mudança

- Canonical e Mapa do siteConverta etiquetas canónicas, mapas de sítios XML e sugestões de robôs para https e volte a submeter nas ferramentas.

- Ligações internasLinks internos consistentemente para https. Os backlinks http antigos beneficiam de um redireccionamento 301 limpo.

- Análise/AdsVerifique os URLs de rastreio e conversão. Evitar conteúdos mistos em scripts incorporados.

- Social/OGAdaptar URLs de gráfico aberto e oEmbed. Recarregar caches para grandes redes, se necessário.

- DesempenhoO TLS 1.3 e o HTTP/2/3 são normalmente fornecidos automaticamente pelo alojamento. Concentro-me no armazenamento em cache, na compressão e nos formatos de imagem - o https não é um assassino do desempenho.

Exemplos práticos: Cenários típicos durante a mudança de instalações

Uma pequena loja com um subdomínio para o Backend beneficia de um certificado wildcard se o tarifário o suportar. Um portefólio com páginas estáticas só precisa de DV e de um redireccionamento limpo. Um blogue com muitos caminhos de imagem resolve mais rapidamente a questão dos conteúdos mistos com uma pesquisa e substituição e uma verificação de plugins. Um clube com plug-ins de calendário também verifica as integrações externas, como fontes e widgets. Uma empresa de artesanato local reforça a confiança com https e aumenta os pedidos de informação através do formulário de contacto.

Brevemente resumido

Com o All-Inkl e o Let's Encrypt, protejo as minhas website sem custos adicionais, acelerar a mudança com um clique e poupar-me a manutenção contínua. Defino os redireccionamentos 301, arrumo os conteúdos misturados e ativo o HSTS assim que tudo estiver a funcionar corretamente. O DV é suficiente para a maioria dos projectos, enquanto o OV/EV só faz sentido em casos especiais. Vale a pena procurar fornecedores com automatização simples, porque o tempo continua a ser o recurso mais valioso. Isto mantém o meu sítio visível, fiável e legalmente seguro.