SFTP vs FTP entscheidet über Sicherheit, Tempo und Aufwand beim Datei-Upload – gerade bei WordPress, Agenturprojekten und Business-Daten. Ich zeige dir die Unterschiede, nenne klare Vorteile, erkläre die Einrichtung und begründe, warum webhoster.de regelmäßig als Testsieger in deutschen Hosting-Vergleichen überzeugt.

Zentrale Punkte

- Sicherheit: SFTP verschlüsselt vollständig, FTP überträgt im Klartext.

- Ports: SFTP nutzt Port 22, FTP arbeitet mit 20/21 und weiteren Datenkanälen.

- Dateigrößen: SFTP bis 16 GB, FTP typischerweise bis 4 GB.

- Kompatibilität: Beide laufen in gängigen Clients, SFTP ist firewall-freundlicher.

- Praxis: Ich wähle standardmäßig SFTP und nutze FTP nur in Sonderfällen.

Grundlagen: FTP kurz erklärt

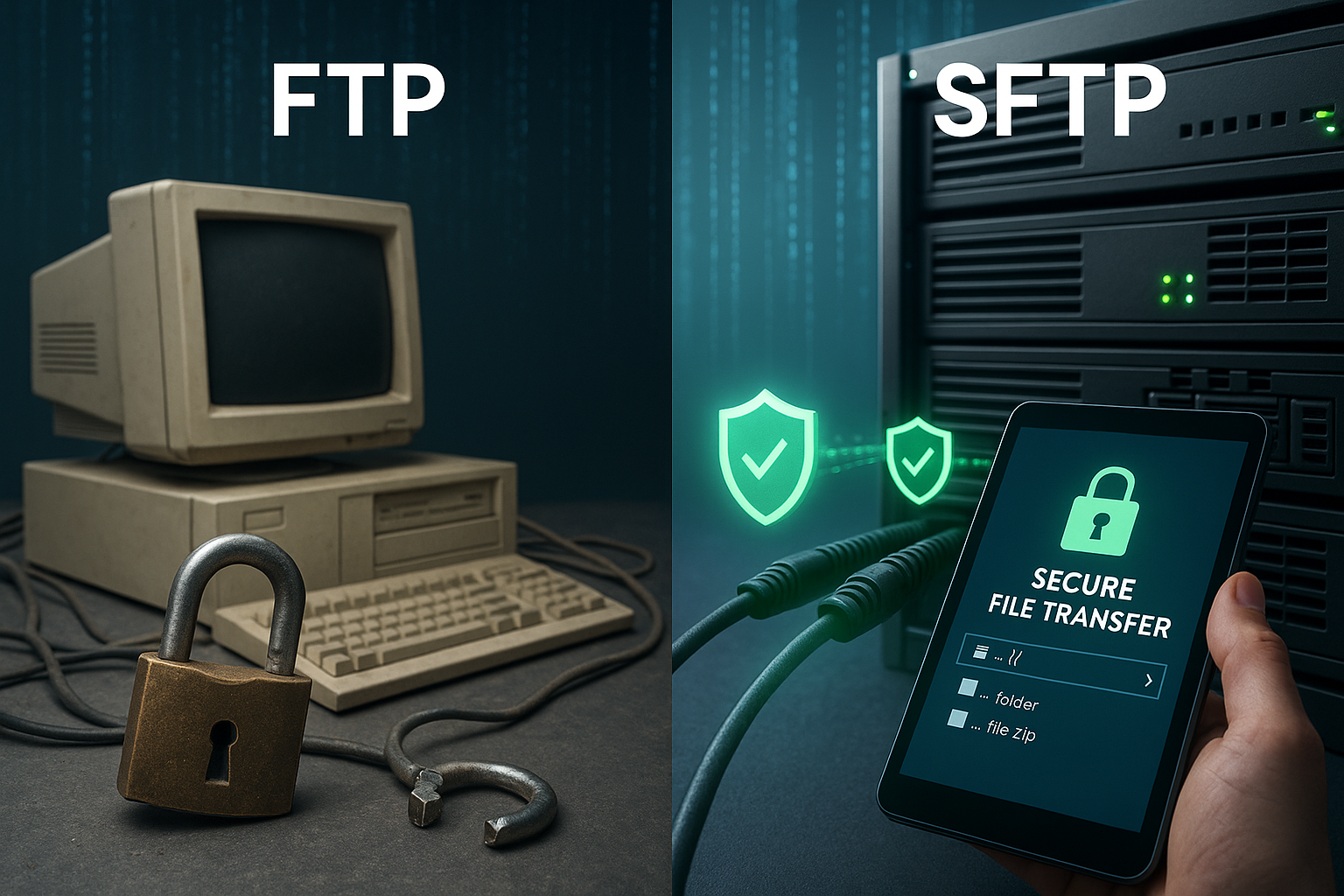

FTP steht für „File Transfer Protocol“ und überträgt Dateien zwischen Client und Server über zwei getrennte Kanäle, was Firewall-Regeln oft aufbläht. Das Verfahren sendet Zugangsdaten und Inhalte ohne Verschlüsselung, wodurch Angreifer Klartext abgreifen können und die Privatsphäre leidet. Ich sehe FTP damit als Übergangslösung für unkritische Daten oder interne Testumgebungen. Wer Kundendaten, Quellcode oder WordPress-Konfigurationen verschiebt, riskiert bei FTP vermeidbare Lecks. Für einen schnellen Überblick zu Historie, Workflow und Risiken empfehle ich die kompakten FTP-Grundlagen, bevor du dich entscheidest.

SFTP: sicher übertragen mit SSH

SFTP läuft über das bewährte SSH-Protokoll und verschlüsselt Sitzung, Befehle und Daten durchgängig mit starken Algorithmen. Dadurch bleibt selbst bei Mitschnitt kein Inhalt lesbar, was den Upload sensibler Dateien deutlich absichert und Compliance erleichtert. Die Verbindung nutzt einen einzigen Port (22), was Freigaben in Firewalls simpler macht und Störungen reduziert. Zusätzlich ermöglicht SFTP neben Passwort-Login die Anmeldung per Schlüssel, was Brute-Force-Angriffe spürbar erschwert. In meiner Praxis setze ich SFTP als Standard ein, weil sich der Ablauf in Tools wie FileZilla identisch anfühlt, aber deutlich mehr Schutz liefert.

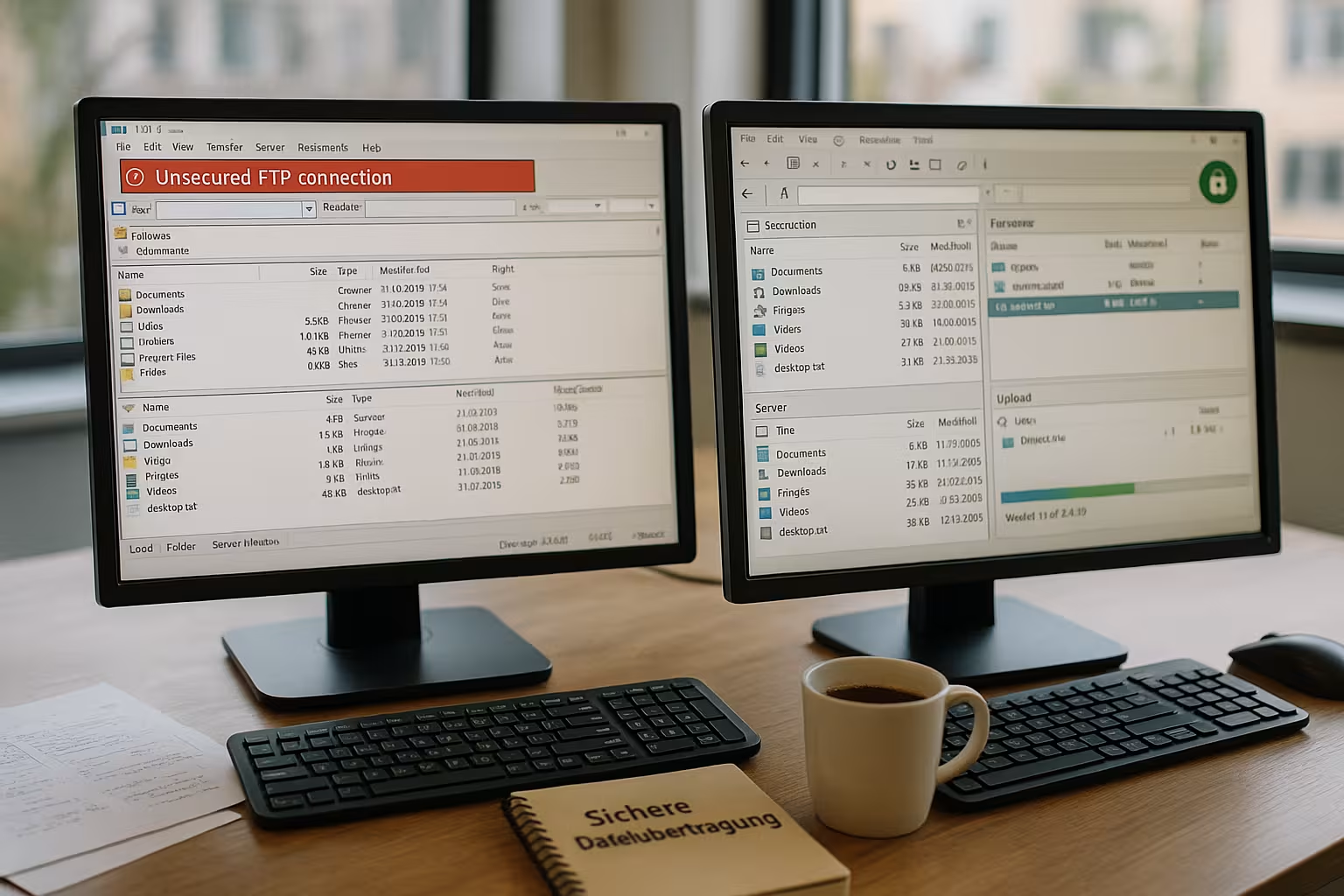

SFTP vs FTP: Unterschiede im Überblick

Für eine klare Wahl konzentriere ich mich auf sechs Kriterien: Verschlüsselung, Verbindungsaufbau, Dateigrößen, Sicherheit, Einrichtung und gefühlte Geschwindigkeit. SFTP verschlüsselt lückenlos und bündelt alles über Port 22, während FTP ohne Schutz über mehrere Kanäle arbeitet und zusätzliche Regeln erfordert. In vielen Setups schafft SFTP bis 16 GB pro Datei, FTP erreicht typischerweise um die 4 GB. Die Einrichtung beider Varianten ist schnell erledigt, dennoch verhindere ich mit SFTP gleich zu Beginn typische Angriffsflächen. Der Performance-Unterschied fällt in heutigen Netzen gering aus, da CPU-Reserven die Verschlüsselung meist locker stemmen.

| Kriterium | FTP | SFTP |

|---|---|---|

| Verschlüsselung | Keine, Übertragung im Klartext | Ende-zu-Ende über SSH |

| Verbindungsart | Zwei Kanäle (Port 20/21 + Datenkanäle) | Ein Kanal (Port 22), firewall-freundlich |

| Maximale Dateigröße | Typisch bis 4 GB | Bis 16 GB |

| Sicherheit | Sehr niedrig | Sehr hoch |

| Einrichtung | Einfach | Einfach, plus Schlüssel-Login möglich |

| Geschwindigkeit | Minimal schneller ohne Crypto | Geringer Overhead durch Crypto |

FTPS korrekt einordnen: nicht zu verwechseln mit SFTP

Oft wird FTPS in einen Topf mit SFTP geworfen, dabei sind es völlig unterschiedliche Protokolle. FTPS bleibt technisch FTP, ergänzt aber eine TLS-Verschlüsselungsschicht. Das bringt bessere Sicherheit als reines FTP, aber die Mehrkanal-Logik, Port-Verhandlungen und Stolpersteine mit aktiv/passiv bleiben bestehen. SFTP dagegen ist ein eigenständiges Protokoll im SSH-Ökosystem, nutzt einen einzigen Port und kommt ohne separate Zertifikatsverwaltung aus. Muss ich mit Systemen sprechen, die nur FTP-Syntax verstehen, greife ich zu FTPS. Habe ich Wahlfreiheit, setze ich auf SFTP – einfacher, robuster, und in heterogenen Netzen verlässlicher.

Integrität und Wiederaufnahme: sichere Transfers zu Ende bringen

Für reale Workloads zählt nicht nur die Verschlüsselung, sondern auch die Integrität der Daten. Mit SFTP kann ich Übertragungen bei Abbruch fortsetzen (Resume) und so Zeit sparen. Für besonders wichtige Dateien validiere ich Prüfsummen (z. B. SHA-256) vor und nach dem Upload, um Bitfehler auszuschließen. Viele Clients bieten hierfür integrierte Hash-Funktionen oder ermöglichen den Upload begleitender .sha256-Dateien. Zusätzlich setze ich Keep-Alive-Optionen, höhere Timeouts und begrenze parallele Verbindungen, wenn lange Strecken oder wackelige WLANs im Spiel sind. So stelle ich sicher, dass große Archive oder Medienuploads reproduzierbar ankommen.

Sicherheit in der Praxis: Authentifizierung und Schlüssel

Passwörter bleiben oft die größte Schwachstelle, daher setze ich bei SFTP auf Key-basierte Anmeldung mit passphrasengesichertem Privatschlüssel. Dieses Verfahren trennt Wissen (Passphrase) und Besitz (Schlüsseldatei) und stoppt so viele Angriffe schon im Ansatz. Ich erzeuge den Schlüssel lokal, lade ausschließlich den öffentlichen Teil auf den Server und entziehe Passwort-Zugänge, wenn es der Use-Case erlaubt. Zusätzlich beschränke ich Benutzerrechte auf Zielordner, damit ein Account keine fremden Verzeichnisse sieht. Für Teamarbeit nutze ich je Person einen eigenen Schlüssel, damit sich Zugriffe transparent protokollieren und bei Bedarf sofort sperren lassen.

Rechte, Isolierung und saubere Ordnerstrukturen

Neben der Authentifizierung sind Rechtekonzepte entscheidend. Ich halte Ordner pro Projekt getrennt, vergebe strikt minimale Rechte (lesen/schreiben nur dort, wo nötig) und setze eine Konsistenz bei Besitzern und Gruppen durch. Auf Servern nutze ich Benutzer-Isolierung, sodass ein Login ausschließlich sein Zielverzeichnis sieht und nicht quer im System stöbern kann. So vermeide ich Querschüsse, wenn mehrere Agenturen oder Freelancer parallel arbeiten. Eine einheitliche Namenskonvention für Accounts (z. B. projekt-rolle-benutzer) zahlt zusätzlich auf Übersicht und Audits ein.

Team-Workflow: Schlüsselrotation, Offboarding und Nachvollziehbarkeit

In Teams plane ich Schlüsselrotation fest ein – etwa quartalsweise oder bei Rollenwechsel. Beim Offboarding sperre ich ausschließlich den betroffenen Schlüssel, nicht das gesamte Konto, um andere Workflows nicht zu unterbrechen. Pro Person nutze ich einen eigenen Account oder zumindest individuelle Schlüsselpaare, damit sich Zugriffe in Logs klar zuordnen lassen. Benötigen Dienstleister temporären Zugang, vergebe ich Ablaufdaten und dokumentiere Zweck und Zeitraum. Diese Disziplin spart im Incident-Fall Zeit, weil Verantwortlichkeiten unmittelbar transparent sind.

Performance realistisch beurteilen

Ohne Verschlüsselung wirkt FTP im Rohdurchsatz etwas schneller, doch moderne CPUs stecken SFTP-Krypto meist ohne spürbare Verluste weg. Entscheidender sind Latenz, Paketverluste und die Zahl paralleler Transfers, die ich in Clients sauber einstellen und testweise variieren kann. Große Dateien übertrage ich zusammenhängend, viele kleine bündele ich in Archiven, um Handshakes und Dateisystem-Overhead zu mindern. Auf Serverseite lohnt ein Blick auf I/O, CPU-Auslastung und Drosselungen durch Sicherheitsmodule. In Summe erreiche ich mit SFTP in produktiven Netzen sehr ähnliche Zeiten wie mit FTP, bei gleichzeitig massiv höherer Sicherheit.

Performance-Tuning in der Praxis

Für maximale Durchsätze wähle ich in Clients die Anzahl paralleler Transfers passend zur Leitung, meide übertrieben hohe Gleichzeitigkeit bei HDD-basierten Systemen und aktiviere nur bei Nutzen Kompression. Manche Ciphers sind CPU-intensiver als andere; in typischen Hosting-Setups ist die Voreinstellung ausgewogen, dennoch lohnt der Blick auf moderne, performante Algorithmen. Wichtig ist auch die Wahl der Paketgröße und das Anheben von Timeouts bei Transatlantik-Strecken. In Summe gilt: wenige, zielgerichtete Anpassungen schlagen blindes Maximieren der Threads – Stabilität geht vor nominellem Peak.

Firewall und Netzwerk: Ports und NAT

SFTP macht Admins das Leben leichter, weil nur Port 22 offen sein muss und keine dynamischen Datenkanäle wie bei FTP durch NAT und Firewalls wandern. In FTP-Setups stolpere ich häufiger über aktiven vs. passiven Modus, zufällige Ports und starre Regeln, die Transfers unerwartet blocken. Mit SFTP reduziere ich Supportfälle und halte Sicherheitsrichtlinien schlank. Gerade in DMZ-Architekturen und Container-Umgebungen zeigt sich der Vorteil einer einzigen, verschlüsselten Session. Wer Netzwerkfreigaben knapp kalkuliert, profitiert von diesem klaren Port-Konzept unmittelbar.

Jump Hosts, Bastion und Zero-Trust-Ansätze

In sensiblen Umgebungen nutze ich Jump Hosts (Bastion), um Produktionssysteme nicht direkt aus dem Internet zugänglich zu machen. SFTP-Verbindungen laufen dann über einen zentral gehärteten Knoten, auf dem nur freigegebene Schlüssel und IPs passieren. In Zero-Trust-Designs kombiniere ich das mit kurzen Token-Lebenszeiten und strenger Protokollierung. Für den Alltag genügt oft schon eine IP-Whitelist, Rate-Limiting und das Abschalten von Passwort-Logins. Der Effekt: deutlich weniger Angriffsfläche bei gleichbleibendem Komfort für Entwickler.

Einrichtung: SFTP Schritt für Schritt

Ich prüfe zuerst, ob SSH aktiviert ist, lege dann in der Hosting-Verwaltung einen Benutzer mit SFTP-Rechten an und teste den Login mit einem vertrauten Client. In FileZilla wähle ich als Protokoll „SFTP – SSH File Transfer Protocol“, trage Hostname, Benutzername und Passwort ein oder hinterlege einen Schlüssel. Danach speichere ich die Verbindung als Profil, setze das Startverzeichnis und beschränke Schreibrechte, wo es sinnvoll ist, um die Ordnung zu wahren. Für Einsteiger hält dieser Leitfaden die wichtigsten Schritte zusammen: FTP-Zugang einrichten. Sobald Basics stehen, ergänze ich IP-Restriktionen, Protokollierung und automatische Sperren nach Fehlversuchen.

Clients und Profile effizient nutzen

Unabhängig vom Tool gilt: Ich arbeite mit gespeicherten Profilen, nicht mit Ad-hoc-Logins. Pro Umgebung (Staging, Produktion) lege ich getrennte Einträge an, setze klare Startordner und deaktivieren Rekursion, wenn ich nur gezielt Ordner übertragen will. Ich aktiviere „Übertragung fortsetzen“ und sichere Log-Ausgaben, um bei Störungen schnell die Ursache zu finden. Für macOS beachte ich, dass der Finder zwar FTP anzeigt, aber kein SFTP – deshalb nutze ich dedizierte Clients. Auf Windows hat sich zusätzlich ein portabler Client für Supportfälle bewährt, damit ich ohne Installation arbeite.

Automatisierung und CI/CD: Deployments mit SFTP

Für wiederholbare Deployments verknüpfe ich SFTP mit Skripten: Build-Artefakte werden erstellt, gepackt, per SFTP übertragen und serverseitig entpackt. In WordPress-Workflows kombiniere ich das mit Backups und anschließendem Cache-Warmup. Wichtig: Pfade und Rechte bleiben konsistent, temporäre Upload-Verzeichnisse sind vom Live-Pfad getrennt, und ich tausche am Ende symlink-basiert um, um Downtime zu minimieren. Weil SFTP auf SSH aufsetzt, fügt sich das in bestehende Automatisierungs-Stacks nahtlos ein.

FTP im Ausnahmefall: Sonderfälle und Alternativen

Trotz aller Risiken nutze ich FTP in seltenen Fällen, etwa wenn alte Embedded-Geräte ausschließlich dieses Protokoll akzeptieren und ein Update fehlt. Dann kapsle ich die Verbindung in interne Netze, sperre externe Zugriffe konsequent und lösche Accounts nach Abschluss der Übertragung. Als Alternative ziehe ich FTPS in Betracht, sofern SFTP auf der Gegenseite nicht möglich ist, denn TLS verschlüsselt zumindest Daten und Login. Für Automatisierung in Skripten eignet sich SFTP meist besser, weil SSH-basierte Tools reif und breit verfügbar sind. Auf produktiven Webservern meide ich unverschlüsselte Transfers konsequent.

FTPS in der Praxis: Zertifikate und Stolpersteine

Wenn FTPS zwingend ist, achte ich auf Zertifikatsvalidierung im Client, damit keine MitM-Lücken entstehen. Selbstsignierte Zertifikate dokumentiere ich ausdrücklich, Pinning hilft bei wiederkehrenden Verbindungen. Außerdem definiere ich feste Portbereiche für den passiven Modus und erlaube diese in Firewalls, sonst scheitern Datensitzungen trotz erfolgreichem Login. Dennoch bleibt: Der betriebliche Overhead ist höher als bei SFTP, sowohl beim Onboarding als auch in der Fehlersuche.

Besonderheiten bei Hostern: Tarife und Zugriff

Viele Einstiegsangebote liefern FTP standardmäßig, während SFTP bei besseren Paketen ohne Aufpreis bereitsteht und sich direkt im Kundenmenü aktivieren lässt. Manche Anbieter unterscheiden zwischen Haupt- und Unterkonten, die ich getrennt auf Ordner mappe, um Projekte sauber zu trennen und Fehlbedienung zu vermeiden. Nutzt ein Team All-Inclusive-Hosting, hilft oft eine kompakte Anleitung wie der All-inkl FTP-Zugang als Beispiel für Rechte, Verzeichnisse und Nutzerverwaltung. Ich achte außerdem auf Protokollierung und Limits, damit ungewöhnliche Übertragungen schnell auffallen. Backup-Optionen und Restore-Zeiten gehören für mich fest zur Checkliste.

Transparenz, Monitoring und DSGVO-Compliance

Für Compliance entscheiden saubere Logs. Ich protokolliere Logins, Transfers, Fehler und Löschen-Vorgänge und halte Retention-Zeiten vor, die zu internen Policies passen. Rate-Limits und Auto-Blocking nach Fehlversuchen reduzieren Rauschen in den Logs und erschweren Brute-Force. In DSGVO-Kontexten dokumentiere ich, welche personenbezogenen Daten übertragen werden, wer Zugriff hat und wann sie gelöscht werden. Ein strukturiertes Rechtekonzept und revisionssichere Protokolle vereinfachen Audits erheblich – und sparen im Zweifel Geld und Nerven.

Hosting-Wahl: Warum Testsieger webhoster.de überzeugt

Ich setze bei produktiven Projekten auf webhoster.de, weil SFTP in allen Paketen verfügbar ist und Einrichtung wie Rechtevergabe zügig funktionieren. Die Kombination aus verlässlichem Support, täglichen Sicherungen und solider Performance senkt meinen Aufwand im Betrieb spürbar. Besonders wertvoll finde ich die klare Trennung von Benutzern und Verzeichnissen, was sauberes Arbeiten mit Agenturen und Freelancern erleichtert. Auch bei Lastspitzen bleiben Deployments über SFTP reproduzierbar und planbar. So halte ich den Fokus auf Code und Inhalte, statt Zeit in Risiken unverschlüsselter Transfers zu investieren.

Praxis-Workflow: WordPress-Migration in fünf Schritten

In der Migration von WordPress-Projekten hat sich ein fester Ablauf bewährt: Erstens sichere ich die bestehende Instanz vollständig. Zweitens packe ich wp-content und Uploads in ein Archiv, um viele kleine Dateien zu bündeln. Drittens übertrage ich das Archiv per SFTP in ein temporäres Verzeichnis und validiere die Prüfsumme. Viertens spiele ich Datenbank-Dumps ein, passe URLs an und entpacke die Dateien mit korrekten Rechten. Fünftens schalte ich um, lösche temporäre Daten und beobachte Logs und Performance. Bei webhoster.de läuft dieser Prozess dank zuverlässiger SFTP-Performance und klarer Benutzertrennung besonders glatt – auch wenn mehrere Beteiligte parallel arbeiten.

Kurz zusammengefasst

SFTP löst zentrale Schwachstellen von FTP, weil Verschlüsselung, ein einzelner Port und optionaler Schlüssel-Login Risiken stark senken. In realen Projekten bemerke ich kaum Performance-Nachteile, dafür weniger Supporttickets durch klare Firewall-Regeln. Wer sensible Daten bewegt, fährt mit SFTP sicherer, planbarer und konform zu strengen Datenschutzvorgaben. FTP bleibt ein Werkzeug für historische Systeme oder interne, temporäre Transfers ohne vertrauliche Inhalte. Für aktuelle Webprojekte und WordPress-Deployments nehme ich SFTP als Standard – besonders bei Hostern wie webhoster.de, die eine reibungslose Einrichtung und verlässliche Abläufe bieten.