Ich fasse webmin server-administration kompakt zusammen: Mit Webmin steuere ich Linux- und Unix-Server direkt im Browser, bearbeite Systemdateien sicher über Module und nutze Remote-Zugriff ohne Zusatztools. Die Lösung verbindet Oberfläche und Systemkonfigurationsdateien nahtlos, sodass ich bestehende Setups übernehme, Änderungen rückverfolgbar halte und Dienste wie Apache, Postfix, MySQL oder Firewall effizient verwalte.

Zentrale Punkte

Ich ordne das Thema für dich ein und setze die Schwerpunkte klar, damit du schnell entscheiden kannst, wie du Webmin in deiner Umgebung nutzt. Die folgenden Punkte zeigen den Kernnutzen, die Technik dahinter und meinen praktischen Umgang im Alltag. Ich gehe auf Bedienung, Sicherheit, Module, Multi-Server und typische Workflows ein. Du bekommst einen Überblick ohne Ballast, aber mit dem nötigen Tiefgang für konkrete Admin-Aufgaben. So baust du auf eine Weboberfläche, die dich nicht einschränkt, sondern wiederkehrende Schritte beschleunigt.

Im Überblick:

- Modulare Architektur: Funktionen lassen sich gezielt hinzufügen oder entfernen.

- Remote-Zugriff: Admin-Aufgaben sicher im Browser, lokal wie aus der Ferne.

- Sicherheit steuern: Rollen, Rechte, SSL und Host-Filter.

- Dienste verwalten: Apache, Postfix/Sendmail, MySQL/PostgreSQL.

- Kompatibel mit gängigen Distributionen und bestehenden Configs.

Was ist Webmin? Funktionsumfang im Überblick

Ich steuere mit Webmin Unix-ähnliche Systeme über ein Webinterface, ohne jede Datei manuell öffnen zu müssen. Das Tool arbeitet direkt mit Standard-Dateien wie /etc/passwd, /etc/group oder Apache-Konfigurationen und übernimmt bestehende Einträge sauber. Ich profitiere von klaren Modulen für Benutzer, Netzwerk, Webserver, Datenbanken und E-Mail-Dienste. Die Software basiert auf einem leichten Webserver und CGI-Programmen in Perl 5, ohne exotische Abhängigkeiten. So bleibt das System kompatibel, lässt sich schnell bereitstellen und fügt sich in vorhandene Admin-Workflows ein.

Installation und erste Schritte

Ich installiere Webmin auf gängigen Distributionen über Paketquellen oder ein offizielles Paket und sichere den Zugriff direkt mit SSL. Nach dem Login prüfe ich die Module, setze ein Admin-Konto mit starken Passwörtern und aktiviere Host-Filter. Dann definiere ich Rollen, damit Teammitglieder nur die benötigten Bereiche sehen und bedienen dürfen. Im nächsten Schritt synchronisiere ich Dienste wie Apache, Postfix oder MySQL, damit Konfigurationen im Interface sofort korrekt erscheinen. Zum Abschluss teste ich Updates, lege Backups der Configs an und dokumentiere die wichtigsten Klickpfade für wiederkehrende Aufgaben.

Modulare Architektur und Erweiterbarkeit

Ich schätze die modulare Struktur, weil ich nur die Funktionen lade, die ich wirklich brauche. Jedes Modul kapselt einen technischen Bereich, liest vorhandene Konfigurationen und schreibt Änderungen verlässlich zurück. Das erleichtert Updates und verhindert Seiteneffekte, falls ich Module später entferne. Für Spezialfälle schreibe ich eigene Module oder passe bestehende Oberflächen an, ohne das Hauptsystem anzutasten. Diese Trennung gibt mir Freiheit bei der Pflege von unterschiedlichen Serverrollen.

Die folgende Tabelle zeigt typische Aufgaben und passende Module mit Nutzen im Alltag:

| Aufgabe | Webmin-Modul | Beispiel-Datei/Service | Nutzen |

|---|---|---|---|

| Benutzer & Gruppen | Users and Groups | /etc/passwd, /etc/group | Schnelle Pflege von Konten und Rechten |

| Webserver | Apache Webserver | httpd.conf, vHosts | Virtuelle Hosts, SSL, Logs steuern |

| Datenbanken | MySQL / PostgreSQL | mysqld, postgresql | Datenbanken, Benutzer, Backups verwalten |

| Postfix / Sendmail | main.cf, aliases | Relaying, Aliase, TLS konfigurieren | |

| Netzwerk | Networking | Interfaces, DNS, Routing | IPs, Gateways, DNS-Einträge anpassen |

| Firewall | Linux Firewall | iptables/nftables | Regeln setzen, Profile prüfen |

Sicherheitskonzept und Zugriffskontrolle

Ich sichere Webmin zuerst mit TLS, Host-Restriktionen und starken Passwörtern ab. Danach lege ich Benutzerkonten für Admins, Devs und Support an und gebe nur die Module frei, die für Aufgaben nötig sind. Rollen und Granularität verhindern Fehlkonfigurationen, weil riskante Schalter nicht sichtbar sind. Für Audits halte ich Änderungen nachvollziehbar und verknüpfe sie mit Systemlogs. Bei externem Zugriff setze ich einen VPN-Zugang voraus und aktiviere zusätzliche Rate-Limits, um Angriffe zu bremsen.

Benutzer- und Rechteverwaltung im Detail

Ich bilde Teamstrukturen mit Benutzerrollen ab und trenne Aufgaben strikt: Betrieb bekommt Zugriff auf Dienste und Netzwerk, Entwicklung nur auf Logs, vHosts und Datenbanken. Kritische Funktionen blende ich über Modulrechte aus. Für sensible Umgebungen nutze ich Zwei-Faktor-Authentifizierung (TOTP) und begrenze die Session-Dauer. Wenn vorhanden, binde ich Authentifizierung über PAM ein und mappe Rechte auf bestehende sudo-Regeln, damit Änderungen nachvollziehbar bleiben und Least-Privilege eingehalten wird. Externen Zugriff kapsle ich mit einem Bastion-Host oder VPN, damit Webmin selbst nicht direkt im Internet exponiert ist.

Monitoring und Benachrichtigungen

Ich richte im Systemstatus-Modul Prüfungen für Dienste, Ports, Prozesse und Ressourcen ein und lasse mir bei Grenzwerten E-Mails schicken. Für Busy-Zeiten definiere ich enge Schwellen und verknüpfe die Checks mit Logfiltern, um Fehlbilder schnell zu erkennen. So erfahre ich früh von Speicherengpässen, volllaufenden Partitionen oder einem hängenden Mail-Queue. Ich halte Alarme kurz und priorisiert, um Alarmmüdigkeit zu vermeiden, und dokumentiere, welche Checks als Blocker für Deployments gelten.

Praxis: Typische Admin-Aufgaben im Alltag

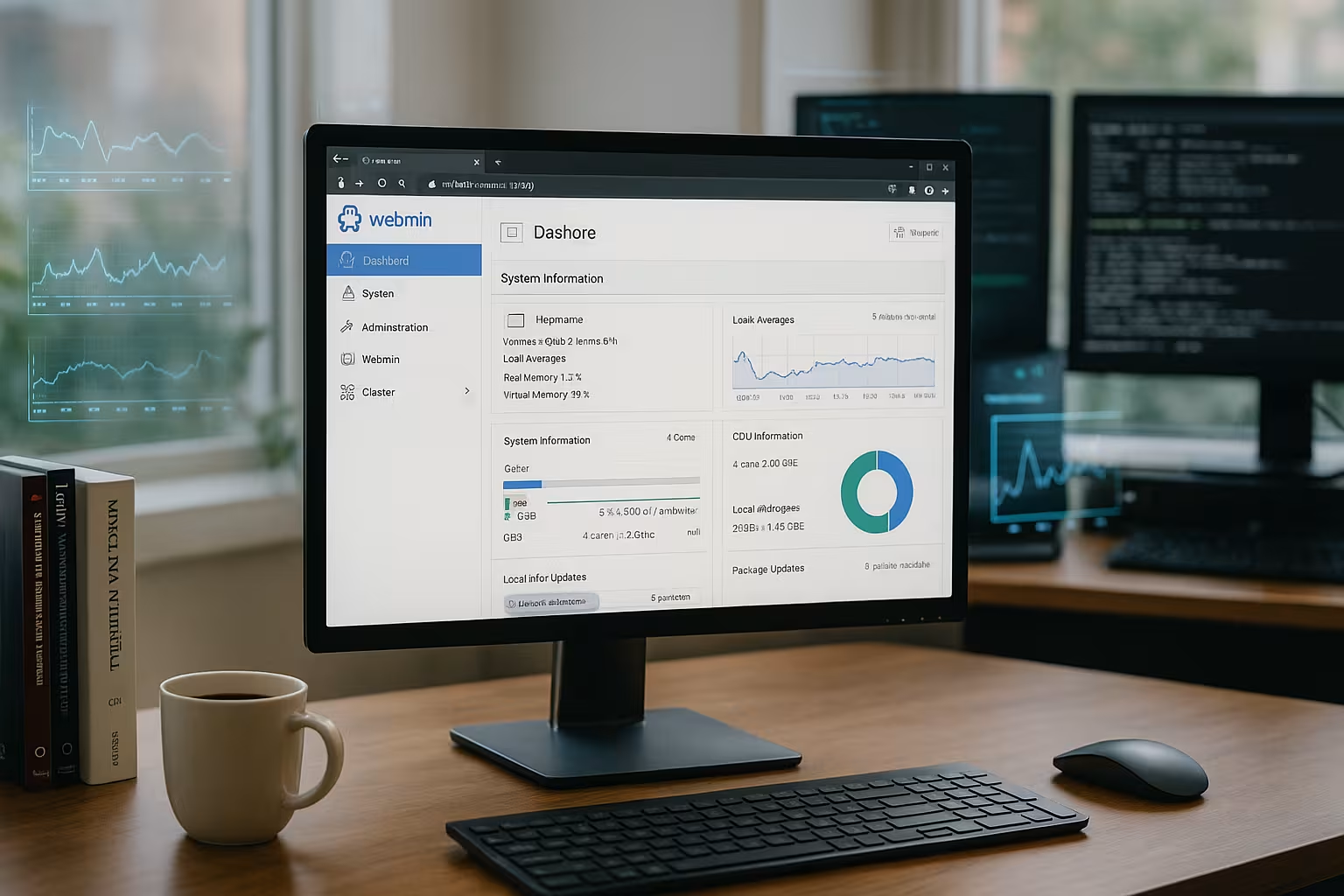

Ich starte meinen Tag mit einem Blick auf Dienste, Ressourcen und Logs im Dashboard. Danach prüfe ich Updates für Systempakete und spiele Sicherheitsfixes zeitnah ein. Bei Bedarf lege ich neue Benutzer an, setze Passwortrichtlinien und sperre alte Konten. Für Webprojekte ändere ich vHosts, Zertifikate und Redirects direkt im Modul, ohne Syntaxfehler zu riskieren. Zum Schluss sichere ich Konfigurationen, exportiere Backups und dokumentiere Änderungen in Tickets.

Remote- und Multiserver-Verwaltung

Ich steuere mehrere Maschinen aus einer Webmin-Oberfläche, was Administrationszeit spürbar senkt. Für Remote-Zugriff nutze ich einen sicheren Transport und begrenze IP-Ranges. In gemischten Umgebungen trenne ich sensible Dienste auf eigene Instanzen, behalte aber die zentrale Sicht über verbundene Hosts. Für Tool-Vergleiche ziehe ich je nach Zweck Alternativen hinzu und entscheide pro Team und Projekt. Einen ersten Überblick liefert der Vergleich mit ISPConfig, den ich für Abwägungen zwischen Projekten nutze.

Zertifikate und Let’s-Encrypt-Workflows

Ich pflege Zertifikate zentral: Für Webmin selbst aktiviere ich ein gültiges Zertifikat und erneuere es automatisiert. Für Apache oder andere Dienste nutze ich Let’s-Encrypt-Integrationen und bevorzuge HTTP-01-Challenges mit sauber gesetzten vHosts. Ich plane Erneuerungen frühzeitig und überwache Laufzeiten, damit Zertifikate nicht auslaufen. Wo DNS-basiert validiert werden muss (Wildcards), halte ich separate Prozesse bereit und dokumentiere, welche Zonen betroffen sind. Nach Änderungen teste ich Ciphers und Protokolle und setze strikte HSTS, wenn die Umgebung das hergibt.

Backups, Versionierung und Rollbacks

Ich sichere nicht nur Systempakete, sondern gezielt die Konfigurationsdateien der Module. Vor größeren Änderungen exportiere ich die aktuellen Stände und vergleiche Diff-Ansichten, um genau zu sehen, was sich ändert. Für wiederkehrende Aufgaben lege ich Backup-Jobs an, die Konfigurationen bündeln und auf externen Speicher synchronisieren. Wenn etwas schiefgeht, spiele ich den letzten Stand zurück oder reverte einzelne Abschnitte. Zusätzlich sichere ich Datenbanken mit konsistenten Dumps und hänge sie an die gleichen Aufbewahrungsregeln wie meine System-Backups.

Automatisierung und Cluster-Workflows

Ich automatisiere Routinearbeiten mit geplanten Aufgaben und verteile Änderungen per Cluster-Funktionen auf mehrere Hosts. So setze ich z. B. Benutzer, Cronjobs oder Paketinstallationen mit einem Durchlauf auf allen relevanten Maschinen. Rollen bleiben dabei konsistent: Webserver erhalten nur Web-Module, Datenbankhosts die DB-Werkzeuge. Für schnell wiederkehrende Tätigkeiten definiere ich Vorlagen – etwa für neue vHosts mit festen Pfaden, Logrotation und SSL-Parametern – und vermeide so Tippfehler und Drift zwischen Umgebungen.

Webserver, Datenbanken, E-Mail: Service-Management

Ich konfiguriere Apache mit vHosts, HTTP/2 und SSL, setze sichere Ciphers und aktiviere HSTS. In MySQL oder PostgreSQL verwalte ich Nutzer, Rechte und Backups, prüfe Indizes und plane Wartungsfenster. Für Postfix definiere ich Relaying, TLS, Aliase und Absenderregeln und behalte Queues im Blick. Logs lese ich gezielt mit Filtern, um Fehlerbilder schnell einzugrenzen. So halte ich Dienste verlässlich am Laufen und minimiere Ausfälle.

Troubleshooting und Validierung

Ich prüfe vor dem Neustart eines Dienstes immer die Konfiguration mit integrierten Tests, etwa die Syntaxkontrolle in Webserver-Modulen. Bei Fehlermeldungen schaue ich zuerst in die passenden Logdateien und nutze Live-Ansichten mit Filtern. Temporäre Änderungen setze ich bewusst und dokumentiere sie sofort, damit aus Hotfixes keine Dauerlösungen werden. Ich halte Lock-Dateien im Blick, vermeide parallele Editierungen außerhalb der Oberfläche und plane Wartungsfenster mit klaren Rollback-Schritten.

Netzwerk- und Firewall-Administration

Ich passe IP-Interfaces, Gateways und DNS-Einträge im Netzwerkmodul an und prüfe Routen unmittelbar. Für neue Dienste lege ich Firewall-Regeln an, teste Zustände und dokumentiere Ports sauber. SSH sichere ich mit Key-Login, Port-Anpassung, Fail2ban und restriktiven Rechten. Änderungen spiele ich geplant ein und halte ein Rollback bereit, falls etwas nicht greift. Für Audits exportiere ich Rule-Sets und zeige die Historie der Anpassungen.

Härtung: Prozess, Schutzschichten und Policies

Ich binde Webmin nach Möglichkeit nur an interne Interfaces oder einen Reverse-Proxy, setze strikte Host-Filter und aktiviere 2FA. Fehlversuche begrenze ich mit Rate-Limiting und blocke IPs temporär bei Brute-Force-Anzeichen. Ich trenne Rechte: Nicht jeder Webmin-User ist root – riskante Module verbergen sich hinter Rollen. Unter SELinux oder AppArmor achte ich auf korrekte Kontexte und passe Policies an, wenn Module neue Pfade beschreiben. Nach größeren Updates verifiziere ich, dass Logrotation, Zertifikate und Cronjobs weiterlaufen.

Arbeiten ohne Vollzugriff

Ich betreibe Webmin auch in Teams ohne generellen Root-Zugriff: Einzelne Module arbeiten über sudo mit granularem Rechte-Set. So lassen sich z. B. Logansichten, vHosts oder Benutzerverwaltung delegieren, ohne das gesamte System freizugeben. Für Audits stelle ich Read-Only-Rollen bereit, die Einsicht erlauben, aber keine Änderungen.

Staging, Tests und Migration

Ich spiegele produktive Konfigurationen in eine Staging-Instanz und teste Änderungen dort. Vor einer Migration exportiere ich Moduleinstellungen, sichere relevante Verzeichnisse und stelle sicher, dass Pfade und Versionen kompatibel sind. Nach dem Umzug vergleiche ich Konfigurationsdiffs, prüfe Dienste per Health-Check und dokumentiere Abweichungen. So lassen sich Umstellungen mit minimalem Risiko und transparentem Ablauf durchführen.

Kompatibilität, Performance und Systemanforderungen

Ich setze Webmin auf Distributionen wie Debian, Ubuntu oder CentOS ein und nutze dieselben Workflows in heterogenen Setups. Die Oberfläche reagiert zügig, weil sie direkt mit vorhandenen Dateien arbeitet und unnötige Zwischenschichten vermeidet. Selbst ältere Systeme profitieren, solange TLS und aktuelle Browser verfügbar sind. Für große Umgebungen plane ich klare Rollen und verteile Last durch Instanztrennung. Wer Alternativen prüft, kann sich mit 1Panel vs OpenPanel einen Eindruck zu unterschiedlichen Admin-Oberflächen verschaffen.

Updates, Wartung und Lebenszyklus

Ich halte Webmin und die Module aktuell und teste Updates zunächst in Staging. Nach einem Upgrade kontrolliere ich Kernpunkte: SSL-Funktionen, Benutzerrechte, Logrotation, Backup-Jobs und Dienststart. Ich plane Wartungsfenster mit klarer Rollback-Option und dokumentiere Breaking Changes. Optische Anpassungen wie Theme-Updates übernehme ich erst, wenn sie keine Bedienpfade verändern, damit das Team weiter sicher klickt.

Performance-Tuning in der Oberfläche

Ich deaktiviere nicht benötigte Module, reduziere Dashboard-Widgets und schalte automatische Live-Updates ab, wenn sie nicht nötig sind. Große Logdateien lese ich gezielt mit Filtern und vermeide unnötig breite Suchen. Für stark belastete Maschinen separiere ich Webmin auf eine eigene Admin-Instanz oder begrenze gleichzeitige Sessions. So bleibt die Oberfläche schnell und beeinträchtigt produktive Dienste nicht.

Alternativen und Kombinationsstrategien

Ich kombiniere Webmin mit Tools, die bestimmte Aufgaben fokussiert abdecken, ohne mein Setup zu verkomplizieren. Für Hosting-nahe Workloads nutze ich gelegentlich ein spezielles Panel, während Webmin die Systembasis steuert. Für feinere Site-Verwaltung schaue ich mir Virtualmin für Profis an, wenn Projekte viele virtuelle Hosts bündeln. Entscheidungen treffe ich anhand von Team-Skills, Sicherheitsanforderungen und Wartungsaufwand. So bleibt mein Werkzeugkasten schlank, und ich halte den Overhead klein.

Zusammenfassung: Meine Praxisregeln für Webmin

Ich setze auf klare Rollen, sichere Verbindungen und konsequente Backups, damit Änderungen jederzeit rücknehmbar bleiben. Module aktiviere ich gezielt und prüfe nach Updates die Funktion der Dienste. Bei Remote-Zugriff binde ich VPN, Host-Filter und Rate-Limits ein und dokumentiere Workflows nachvollziehbar. Für die tägliche Arbeit priorisiere ich Dashboard, Logs, Paketpflege und Dienststatus, um Risiken früh zu sehen. So nutze ich die Stärken von Webmin für schnelle, sichere und planbare Server-Administration im Browser.