Dieser Vergleich zeigt, welche wordpress sicherheitsplugins 2025 in Tests und im Live-Betrieb am zuverlässigsten Angriffe stoppen und Fehlalarme vermeiden. Ich bewerte Schutzebenen, Geschwindigkeit, Bedienung und Mehrwert-Features wie Backups, WAF und 2FA für Blogs, Shops und Unternehmensseiten.

Zentrale Punkte

Die folgenden Stichpunkte fassen die wichtigsten Erkenntnisse kurz zusammen.

- Schutzebenen: Cloud-WAF, Server-Firewall, Malware-Scan, 2FA

- Performance: Caching, CDN, schlanke Scans, geringe Serverlast

- Transparenz: Logs, Alerts, Reports, klare Empfehlungen

- Komfort: Ein-Klick-Backups, Auto-Updates, Wiederherstellung

- Skalierung: Multi-Site-Verwaltung, Teamrechte, API-Optionen

Methodik des Vergleichs 2025

Ich messe Sicherheit in Schichten und bewerte jede Schicht getrennt: Prävention (WAF, Login-Schutz), Erkennung (Signatur- und Heuristik-Scans), Reaktion (Quarantäne, Auto-Fix) und Wiederanlauf (Backups, Restore). Entscheidend ist nicht die Anzahl der Features, sondern wie gut sie zusammenspielen. Ich prüfe, wie schnell Plugins Regeln aktualisieren, Angriffe blocken und saubere Fehlermeldungen liefern. Zusätzlich achte ich auf Serverlast, denn zu aggressive Scans können Seiten ausbremsen. Für einen schnellen Überblick hilft dieser ergänzende beste Sicherheits‑Plugins Check, der Funktionsabdeckung und Bedienbarkeit zusammenführt.

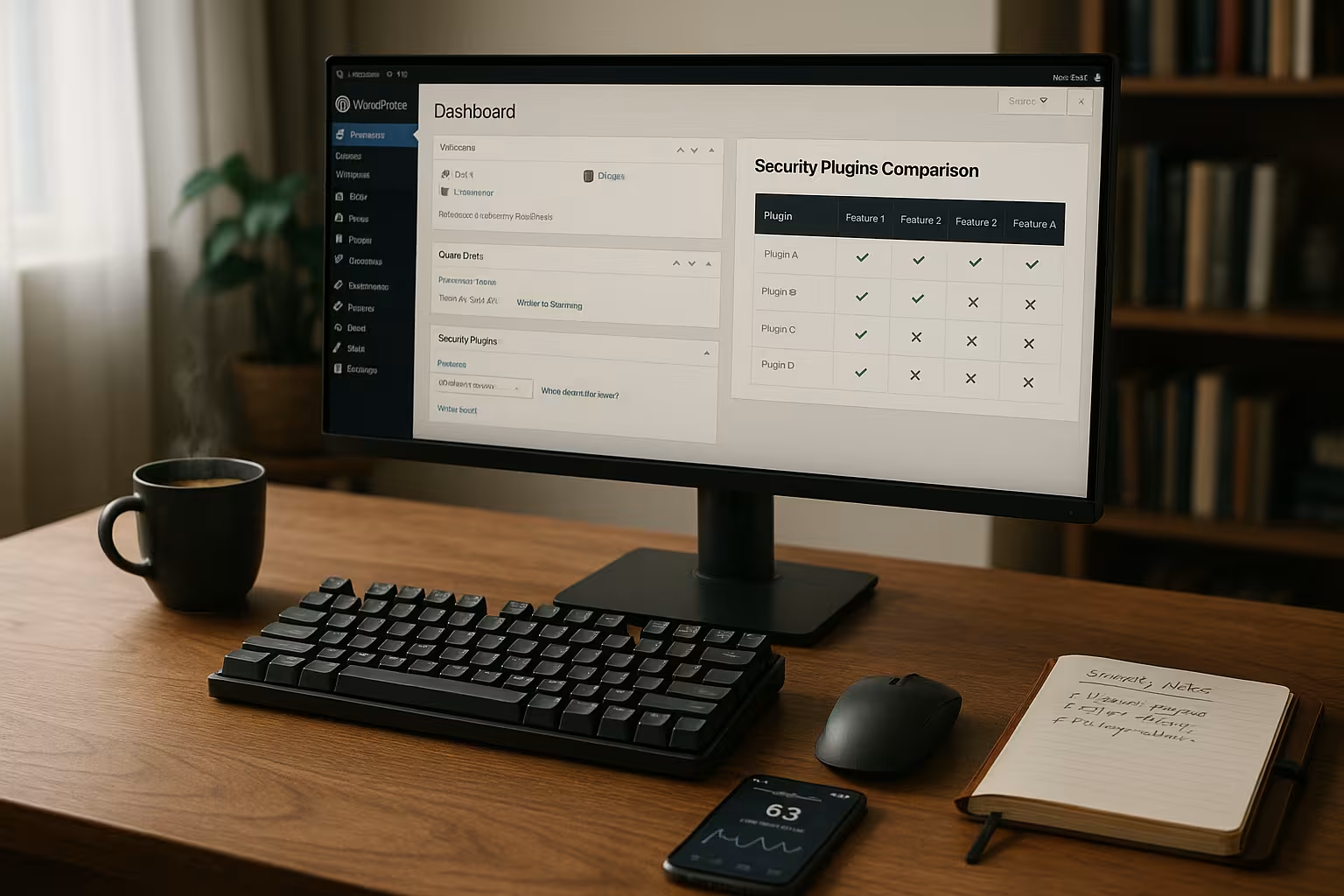

Vergleichstabelle: Top 5 Plugins und Kernfunktionen

Die Tabelle zeigt Funktionen und Stärken der fünf Kandidaten, geordnet nach Schutzumfang, Bedienung und Zusatznutzen. Ich lege Wert auf eine klare Gliederung: Firewall-Typ, Malware-Erkennung, Identitäts- und Zugriffsmanagement, Backup/Restore, Monitoring. So erkennst du schnell, welches Paket zu Projektgröße, Teamstruktur und Hosting-Setup passt. Beachte vor allem, ob die Firewall Anfragen vor dem Server filtert (Cloud) oder erst auf der Anwendungsebene eingreift. Beide Wege haben Vorteile, abhängig von Traffic-Mix und Hosting-Plan.

| Platz | Plugin | Hauptfunktionen | Besonderheiten |

|---|---|---|---|

| 1 | Sucuri | Firewall, Malware‑Scan, CDN, DDoS‑Schutz, Monitoring | Cloud‑WAF, hohe Flexibilität |

| 2 | Wordfence | Echtzeit‑Scan, Login‑Schutz, Länderblock, Firewall, 2FA | Feingranulares Monitoring, Application‑Layer Firewall |

| 3 | Jetpack Security | Backup, Malware‑Check, 2FA, Performance‑Funktionen | Rundum‑Paket, tiefe WP‑Integration |

| 4 | All In One WP Security | Firewall, Login‑Lockdown, Account‑Prüfung, Monitoring | Einfaches Dashboard, direkte Konfigurationen |

| 5 | iThemes Security | 2FA, Protokolle, Schwachstellenscan, Backups | Teamrechte, starkes Nutzermanagement |

Ich lese die Tabelle als Startpunkt und gleichen sie mit Projektzielen ab. Brauchst du DDoS-Abwehr, ist eine vorgelagerte Cloud-WAF ideal. Willst du tiefe Einblicke in jeden Request, überzeugt eine Application-Layer-Firewall. Wer Backups in Minuten zurückspielen möchte, profitiert vom Gesamtpaket mit Restore-Funktion. Für Teams zähle ich außerdem Rechteverwaltung, Protokolle und Benachrichtigungen.

Sucuri: Schutz vor der Anfrage

Sucuri schaltet sich vor deinen Server und stoppt Angriffe schon am Rand des Netzwerks. Das reduziert Lastspitzen, wehrt Botnet‑Traffic ab und beschleunigt Seiten durch das integrierte CDN. Die Web Application Firewall blockt bekannte Muster, Zero‑Day‑Exploits und DDoS‑Wellen, während Malware‑Scanning und Monitoring verdächtige Änderungen melden. Bei einer Kompromittierung hilft die Bereinigung, was Ausfallzeiten verkürzt. Wer ein rundes Setup plant, kann mit dem Toolkit Ultimate Shield zusätzlich Prüfprozesse bündeln und Benachrichtigungen schärfen.

Wordfence: Kontrolle auf dem Server

Wordfence filtert Anfragen direkt auf der WordPress‑Ebene und liefert detaillierte Einblicke in IPs, Muster und Blockregeln. Ich mag die Transparenz der Logs, weil ich genau sehe, was geblockt wurde und warum. Die Regeln aktualisieren sich zügig, 2FA und Login‑Beschränkungen bremsen Credential‑Stuffing effektiv. Wer mehr braucht, schaltet Länderblock und Echtzeit‑Signaturen in der Premium‑Variante frei. Für Projekte mit mittlerem bis hohem Traffic ist die Kombination aus Firewall, Scanner und Alerting eine verlässliche Lösung.

Jetpack Security: Sicherheit plus Komfort

Jetpack Security punktet mit automatischen Backups und schneller Wiederherstellung, was im Ernstfall Stunden spart. Der Malware‑Check ist gut integriert, 2FA schützt Konten ohne Extra‑Plugins und Performance‑Tools helfen bei der Ladezeit. Ich schätze die Kopplung an das WordPress‑Ökosystem, weil Verwaltung und Lizenzen übersichtlich bleiben. Für Einsteigerinnen und Einsteiger ist die Oberfläche klar, während Fortgeschrittene modulweise steuern, was aktiv ist. Wer eine All‑in‑One‑Lösung bevorzugt, kommt hier zügig zum Ziel.

All In One WP Security: Granulare Steuerung

All In One WP Security überzeugt mit klaren Schaltern für Firewall, Login‑Lockdown, Datei‑Überwachung und Rollenprüfung. Ich stelle Regeln schrittweise ein und sehe schnell, welche Option welchen Effekt hat. Für kleine bis mittlere Projekte liefert das Plugin viel Kontrolle ohne Zusatzkosten. Das Dashboard erklärt Funktionen nachvollziehbar, wodurch Fehlkonfigurationen seltener passieren. Wer lernbereit ist und etwas Zeit investiert, holt hier einen sehr breiten Grundschutz heraus.

iThemes Security: Nutzer und Zugriffe im Griff

iThemes Security stärkt Anmeldungen durch 2FA, begrenzt Rechte sauber und protokolliert Änderungen an Dateien. Ich schätze die übersichtliche Konsole, die mir Risiken erklärt und konkrete Tasks anzeigt. Backups, Schwachstellen‑Checks und Automatisierungen senken Reaktionszeiten bei Vorfällen. Eine separate WAF fehlt, doch für Teamarbeit und revisionssichere Abläufe liefert iThemes starke Werkzeuge. Wer viele Redakteure, Autorinnen und Admins steuert, profitiert von klaren Rollen und Alerts.

Login‑Härtung, 2FA und Passwörter

Angriffe starten häufig am Login, daher sichere ich Formulare mit Rate‑Limits, CAPTCHA und 2FA. Lange, zufällige Passphrasen senken das Risiko von Credential‑Stuffing deutlich. Ich prüfe, ob Plugins IP‑Sperren, Gerätetoken und Session‑Kontrolle unterstützen. Zusätzlich schalte ich Benachrichtigungen bei fehlgeschlagenen Anmeldungen und ungewöhnlichen Mustern ein. Wer tiefer einsteigen will, findet hier einen praxisnahen Leitfaden zum Login absichern.

Firewall‑Strategien: Cloud vs. Application Layer

Cloud‑WAFs wie bei Sucuri filtern Traffic vor dem Server und reduzieren so Last, DDoS‑Effekte und Latenzspitzen. Application‑Layer‑Firewalls wie Wordfence sitzen in WordPress und sehen sehr fein, was die Anwendung trifft. Für E‑Commerce mit starken Peaks wähle ich oft die Cloud‑Variante, da sie Bots fernhält und CDN‑Vorteile liefert. Für forensische Analysen schätze ich die Anwendungsebene, weil Logs tiefer ins Geschehen blicken. Hybride Setups verbinden beide Ansätze, sofern Hosting und Budget das hergeben.

Backups, Malware‑Scan und Wiederherstellung

Schnelle Wiederherstellung rettet Reputation und spart Geld, deshalb plane ich Backups wie eine Versicherung. Tägliche oder stündliche Sicherungen, plus Offsite‑Speicher, geben mir Ruhe. Ein guter Scanner erkennt Signaturen und verdächtige Verhaltensmuster, ohne den Server zu überlasten. Automatische Quarantäne und Ein‑Klick‑Restore schließen den Kreis. Ich teste regelmäßig den Ernstfall, damit Abläufe sitzen und niemand im Stress improvisiert.

Performance und Kompatibilität ohne Einbußen

Sicherheit darf die Seite nicht ausbremsen, daher prüfe ich Scan‑Frequenzen, Cron‑Jobs und Caching‑Einstellungen. Eine Cloud‑WAF mit CDN beschleunigt Assets, während lokale Scans in ruhigeren Zeiten laufen. Ich halte Plugins, Themes und PHP auf aktuellem Stand und vermeide doppelte Funktionen, die sich beißen könnten. Vor jedem großen Update fahre ich einen Staging‑Test. So bleiben TTFB, Core Web Vitals und Shop‑Checkout geschmeidig.

Mein Setup‑Vorschlag 2025

Für Unternehmen mit hohem Traffic setze ich auf Sucuri als vorgelagerte WAF plus Jetpack‑Backups für schnelle Restores. Für mittlere Projekte mit Wunsch nach tiefer Einsicht wähle ich Wordfence und ergänze gezielte Härtungen. Wer maximale Übersicht über mehrere Sites möchte, profitiert von Jetpack Security und klaren Routinen für Updates. Technik‑affine Admins holen mit All In One WP Security viel Kontrolle heraus, während iThemes Security Teams sauber steuert. Wenn du statt Einzelwahl lieber ein strukturiertes Bundle nutzt, hilft dir dieser kompakte Überblick zum Toolkit Ultimate Shield, um Regeln, Monitoring und Wiederherstellung stimmig zu kombinieren.

Hosting‑Umgebungen: Das passende Sicherheits‑Setup

Nicht jede Umgebung hat die gleichen Stellschrauben. Auf Shared‑Hosting zähle ich auf effiziente Scans mit niedriger Ressourcenlast, Login‑Härtung und eine externe Cloud‑WAF, weil ich Servereinstellungen oft nicht anpassen kann. Bei Managed‑WordPress ergänze ich vorhandene Hoster‑WAF/Backups mit einem Plugin für Sichtbarkeit, 2FA und File‑Change‑Monitoring. Auf VPS/Dedicated kombiniere ich System‑Firewall (z. B. iptables/ufw) und Fail2ban mit einer Cloud‑WAF und einem Plugin für Applikationssicht. In Container/Kubernetes-Setups achte ich auf Ingress‑Regeln, Rate‑Limits und schlanke Agenten, damit Knoten stabil bleiben. Wichtig: NGINX/Apache‑Sonderregeln, HTTP/2/3 und TLS‑Härtung (HSTS, moderne Cipher) gehören ebenfalls ins Gesamtbild.

Fehlalarme minimieren und Regeln feinjustieren

Gute Sicherheit blockt Angriffe, ohne legitimen Traffic zu bremsen. Ich beginne mit Beobachtungs‑Modus (wo vorhanden), sammle Logs und aktiviere dann schrittweise strengere Regeln. Whitelists für eigene Tools (Payment‑Gateways, Cron‑Endpunkte, Webhooks) verhindern unnötige Blocks. Bei Application‑Layer‑Firewalls helfen Ausnahmen pro URL, Rolle oder Aktion. Rate‑Limits passe ich an Tageszeiten und Traffic‑Muster an; für Admin‑Routen setze ich engere Grenzen, für APIs differenziere ich nach Methode (GET/POST). Wichtig ist sauberes Alerting: nur relevante Warnungen per E‑Mail/Push, der Rest als täglicher Report, damit Teams nicht abstumpfen.

WooCommerce und E‑Commerce‑Besonderheiten

Shops haben sensible Endpunkte: Checkout, Warenkorb, Konto, Webhooks. Ich härte admin‑ajax.php und REST‑Routen, reduziere Bot‑Traffic auf Search/Cart‑Fragments und setze reCAPTCHA/Turnstile bei Login/Registrierung ein. Für Zahlungen sind Verfügbarkeit und Integrität gleichermaßen kritisch: Cloud‑WAF gegen DDoS/Layer‑7‑Spikes, Application‑Firewall für feingranulare Muster. Caching darf Checkout und Kontoansichten nicht betreffen; entsprechende Ausnahmen sind Pflicht. Zusätzlich prüfe ich Inventur‑ und Coupon‑Missbrauch (Rate‑Limits, Regeln gegen Brute‑Force auf Gutscheincodes). Logs halte ich für forensische Zwecke revisionssicher, aber datensparsam.

Incident Response: Playbook und Kennzahlen

Wenn es kracht, zählt Tempo. Ich definiere RTO (Wiederanlaufzeit) und RPO (Datenverlusttoleranz) pro Projekt. Das Playbook: 1) Alarmwege testen, 2) Isolieren (WAF auf strengeres Profil, Wartungsmodus), 3) Beweissicherung (Logs, Checksums), 4) Bereinigung/Restore, 5) Passwort‑ und Schlüsselrotation, 6) Review der Einbruchsursache, 7) Kommunikation an Stakeholder. Pro Quartal übe ich Restore‑Drills, damit im Ernstfall jeder Handgriff sitzt. Nach dem Vorfall optimiere ich Regeln, erhöhe 2FA‑Abdeckung und plane, falls nötig, ein hybrides WAF‑Setup oder strengere Deploy‑Pipelines.

Compliance, Datenschutz und Protokollierung

Mit Blick auf DSGVO achte ich auf Datenminimierung und Speicherfristen. IPs können gekürzt, Geo‑Daten grob statt exakt erfasst werden. Ich definiere, welche Rollen Logs sehen dürfen, und trenne produktive Zugänge von Dienstleister‑Konten mit zeitlich begrenzten Rechten. Für Reports genügen oft aggregierte Daten, Detail‑Logs halte ich kurz vor. Policies dokumentiere ich im Team: wer darf Regeln ändern, wer restoriert, wer informiert. So bleiben Compliance‑Prüfungen entspannt und trotzdem aussagekräftig.

Skalierung für Agenturen und Multi‑Site

Bei vielen Projekten zählt Konsistenz. Ich arbeite mit Basis‑Policies pro Site‑Typ (Blog, Landing, Shop) und einem Change‑Fenster, in dem Updates/Regeländerungen gebündelt live gehen. Multi‑Site‑Verwaltung, Rollen und API‑Optionen sind mir wichtig, damit ich Benutzerrechte sauber trennen und automatisiert ausrollen kann. Alerts fasse ich in Team‑Kanälen zusammen, kritische Alarme priorisiert. Für Hochlastphasen (Sales, TV‑Spots) schalte ich temporär härtere WAF‑Profile und erhöhe Limits beim Hoster, damit Security nicht zum Flaschenhals wird.

Migration und Wechsel zwischen Plugins

Beim Wechsel vermeide ich Doppelfunktionen, die sich behindern. Vorgehen: 1) Inventur aktiver Features, 2) Überlappungen identifizieren (z. B. doppelte 2FA/Scans), 3) Staging‑Test mit neuem Plugin, 4) schrittweise Umschaltung (erst Monitoring, dann Blockregeln), 5) Deinstallation alter Komponenten inklusive Cron‑Events und übrig gebliebener Tabellen. Wichtig: Backup/Restore‑Pfade validieren, bevor etwas abgeschaltet wird, und DNS/TLS‑Abhängigkeiten berücksichtigen, falls eine Cloud‑WAF hinzukommt.

Benchmarks: So teste ich Sicherheit und Performance selbst

Ich messe Verbesserungen nicht „gefühlt“, sondern wiederholbar. Basis‑Set: Latenz und TTFB mit/ohne WAF, CPU/IO‑Last während Scans, Anzahl geblockter Requests pro Regeltyp, Zeit bis zur Regelaktualisierung. Funktionale Checks: Login‑Schutz (Rate‑Limit greift), Datei‑Manipulation (wird erkannt), Wiederherstellung (RTO/RPO erreicht). Lasttests mit realistischen Szenarien (Checkout‑Spitzen, viele Bots) zeigen, ob Limits korrekt greifen. Dokumentierte Ergebnisse erleichtern spätere Audits und helfen bei Budget‑Gesprächen.

Headless/REST‑APIs und spezielle Setups

Headless‑Projekte und stark API‑lastige Seiten benötigen besondere Sorgfalt. Ich prüfe Application Passwords, Token‑Gültigkeiten und CORS‑Richtlinien. WAF‑Regeln sollten zwischen Browser‑ und Server‑to‑Server‑Traffic unterscheiden, damit Integrationen (z. B. ERP, PIM) nicht ausgebremst werden. Rate‑Limits setze ich pro Methode und Pfad, sensibel sind insbesondere Schreib‑Endpunkte. Für Previews und Build‑Hooks (Jamstack) definiere ich Allow‑Lists und enge Zeitfenster.

Praxis‑Blueprints: Drei schnelle Startkonfigurationen

- Blog/Portfolio: 2FA für alle Accounts, Login‑Rate‑Limit, Basis‑Firewall mit Bot‑Regeln, wöchentlicher Malware‑Scan, tägliches Offsite‑Backup, Auto‑Updates mit Staging‑Smoke‑Test.

- Unternehmensseite: Cloud‑WAF vor dem Server, Application‑Logs für Forensik, rollenbasierte Rechte, Änderungs‑Protokolle, tägliche Scans, stündliche Backups, definierte RTO/RPO und Alarm‑Playbook.

- Shop: Cloud‑WAF mit DDoS‑Schutz, Application‑Firewall für Checkout‑Pfad, strikte Ausnahmen im Caching, 2FA für Admin/Shop‑Manager, Transaktions‑Monitoring, stündliche Backups plus On‑Demand‑Snapshot vor Releases.

Schlussgedanken 2025

Gute WordPress‑Sicherheit entsteht aus Komposition: Eine schützende Schicht vor der Anwendung, klare Regeln in der Anwendung und schnelle Wiederherstellung dahinter. Sucuri liefert Edge‑Schutz und Performance, Wordfence tiefe Einsicht und granulare Kontrollen, Jetpack Security beschleunigt Backups und Restores, All In One WP Security bietet viel Feintuning, iThemes Security stärkt Identitäten und Prozesse. Entscheidend bleibt, dass Regeln zu deinem Traffic, deinem Hosting und deinen Teams passen. Wer Tests dokumentiert, Fehlalarme reduziert und Notfallabläufe regelmäßig übt, erreicht ein Sicherheitsniveau, das im Alltag trägt und im Ernstfall schnell wieder online ist.