All-Inkl Let’s Encrypt ermöglicht mir, ein kostenloses SSL in wenigen Minuten zu aktivieren und meine Domain samt Subdomains sicher per https auszuliefern. In diesem Leitfaden zeige ich die Aktivierung im KAS, typische Stolpersteine, WordPress-Tipps gegen Mixed Content und praxisnahe Checks für dauerhaft gültige Zertifikate.

Zentrale Punkte

Damit du schnell ans Ziel kommst, fasse ich die wichtigsten Aspekte kompakt zusammen. Ich konzentriere mich auf die Aktivierung bei All-Inkl, die Vorteile von Let’s Encrypt und sinnvolle Nacharbeiten wie Weiterleitungen und HSTS. Ich kläre, wann DV-Zertifikate reichen und wann OV/EV Sinn ergeben. Ich gebe klare Handgriffe für WordPress, ohne lange Theorie. So setzt du kostenloses SSL zügig und sauber um.

- Kostenlos: SSL ohne Mehrpreis, automatische Erneuerung

- Schnell: Aktivierung im KAS in wenigen Minuten

- Sichtbar: HTTPS stärkt Vertrauen und Rankings

- Einfach: DV-Zertifikate passen für die meisten Projekte

- Sicher: Mixed Content vermeiden, HSTS setzen

Warum SSL bei All-Inkl für jede Website sinnvoll ist

Mit einem aktiven Zertifikat sichere ich die Datenübertragung zwischen Browser und Server ab und verhindere, dass Dritte Inhalte mitlesen. Besuchende erkennen das an https und dem Schloss, was Vertrauen und Conversions steigert. Suchmaschinen werten HTTPS positiv, was meiner Sichtbarkeit hilft. Besonders Login-Seiten, Kontaktformulare und Shops profitieren sofort. Ich minimiere Haftungsrisiken, erfülle rechtliche Erwartungen und schaffe eine solide Basis für Wachstum.

Wie Let’s Encrypt bei All-Inkl funktioniert

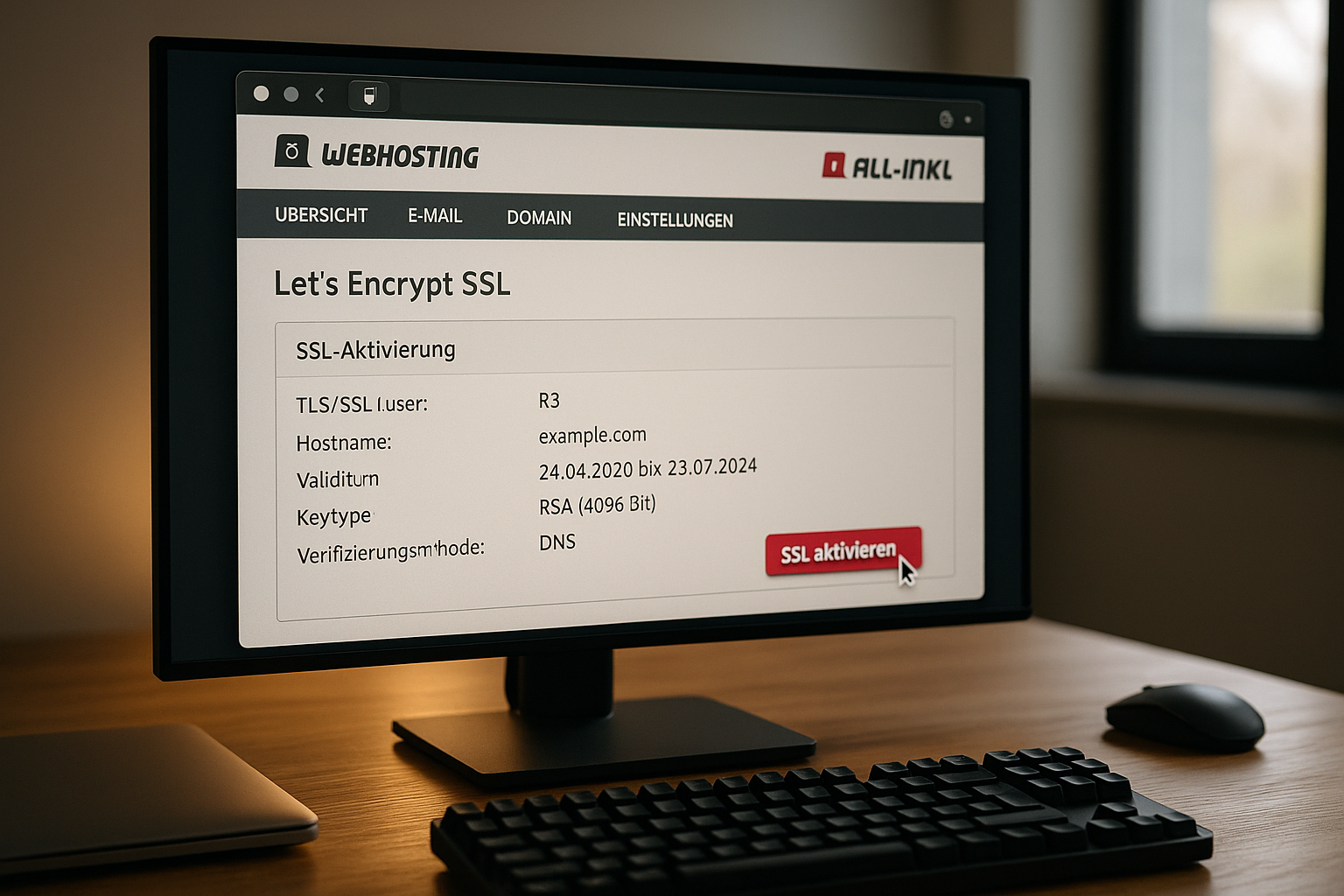

Let’s Encrypt stellt kostenlose, domainvalidierte Zertifikate bereit, die All-Inkl automatisiert beantragt, installiert und erneuert. Die Laufzeit beträgt 90 Tage, die Erneuerung erfolgt im Hintergrund und spart mir Zeit. Die Verschlüsselung nutzt moderne TLS-Standards, die gängige Browser breit unterstützen. Für typische Blogs, Firmenwebsites und Portfolios genügt das vollkommen. Wer tiefer einsteigen will, findet Hintergründe zu kostenlose SSL-Zertifikate kompakt erklärt.

Voraussetzungen und typische Vorbereitungen bei All-Inkl

Damit die Ausstellung reibungslos klappt, achte ich auf ein paar Rahmenbedingungen:

- Domainziel korrekt: Im KAS zeigt die Domain (und www) auf den Ordner, in dem die Website liegt. Für Subdomains definiere ich eigene Domainziele, wenn sie getrennte Inhalte haben.

- DNS stimmt: A- (IPv4) und AAAA-Record (IPv6) zeigen auf den All-Inkl-Server. Zeigt AAAA auf eine alte IP, scheitert die Validierung oft. Im Zweifel AAAA kurzzeitig entfernen und nach der Ausstellung wieder setzen.

- Erreichbarkeit von .well-known: Die ACME-Validierung nutzt http-01. Passwortschutz, 403/401-Regeln, IP-Blocker oder Umleitungen, die die Challenge verschieben, verhindern die Ausstellung. Ich erlaube die Auslieferung von

/.well-known/acme-challenge/ohne Umwege. - Keine harten Weiterleitungen: Eine zu frühe, zu strikte https- oder Domain-Weiterleitung kann die Challenge stören. Erst Zertifikat ausstellen, dann Weiterleitungen festziehen.

- Subdomains planen: Root-Domain und www decke ich meist in einem Zertifikat ab. Für zusätzliche Subdomains entscheide ich: SAN-Einträge bündeln oder einzeln ausstellen. Bei vielen dynamischen Subdomains lohnt ggf. ein Wildcard-Zertifikat (tarifabhängig).

- Proxy/CDN im Blick: Wer einen Reverse-Proxy/CDN nutzt, stellt sicher, dass die Validierungsanfragen die Origin erreichen. Ich deaktiviere „nur TLS am Edge“ und lasse https bis zum Origin durch.

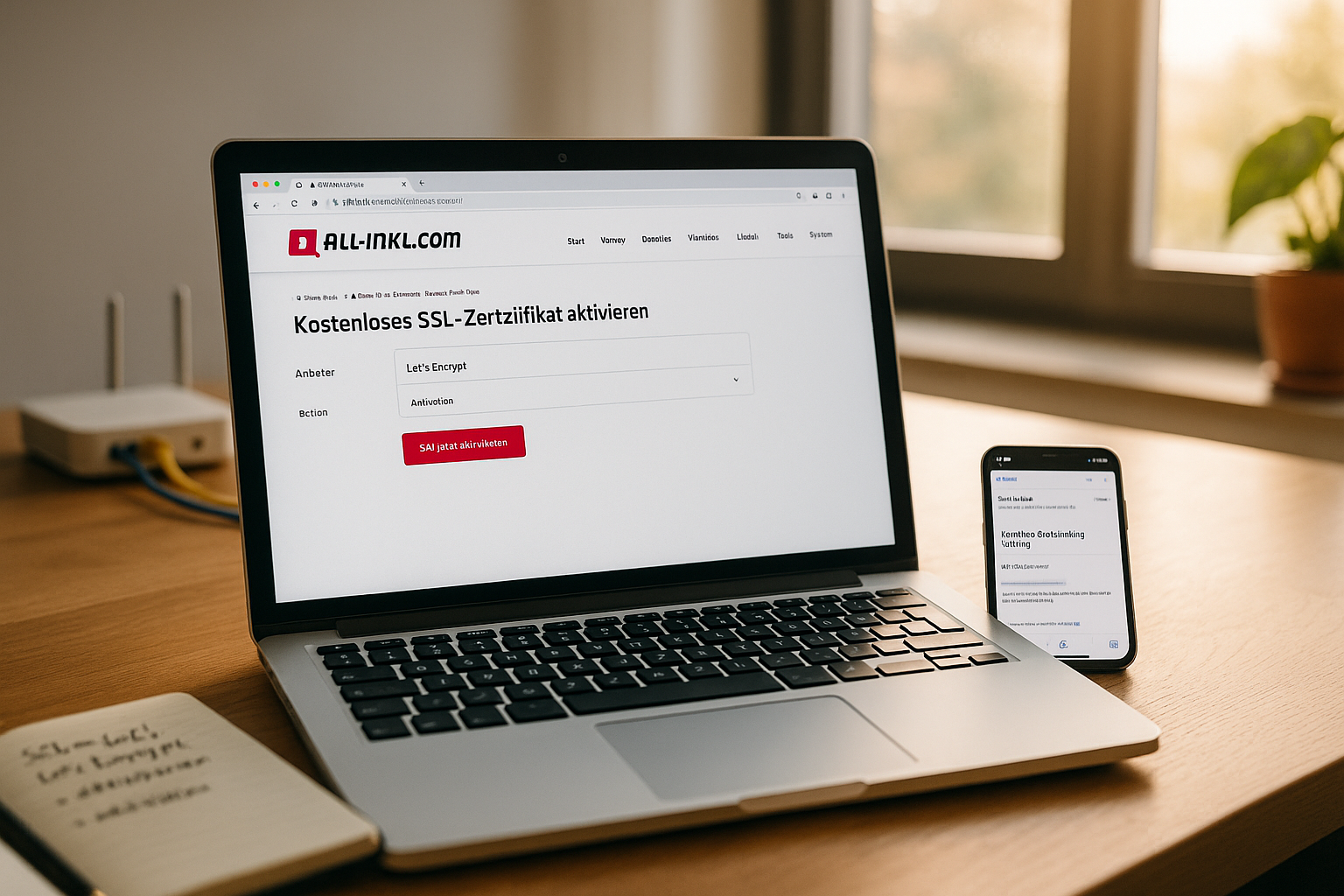

Schritt-für-Schritt: Aktivierung im All-Inkl KAS

Ich starte im KAS (Kundenadministrationssystem) und melde mich mit meinen Zugangsdaten an. Anschließend öffne ich den Punkt Domain, wähle meine Domain über das Bearbeiten-Symbol und rufe den Reiter SSL-Schutz auf. Dort klicke ich erneut auf Bearbeiten, wechsle zum Tab Let’s Encrypt, bestätige den Haftungshinweis und beginne die Ausstellung. Innerhalb weniger Minuten steht das Zertifikat bereit, und die Seite lädt per https. Danach öffne ich die Website im Browser und kontrolliere das Schloss-Symbol sowie die Adresse, um die Aktivierung zu verifizieren.

WordPress: Mixed Content konsequent vermeiden

Nach der Umstellung prüfe ich, ob Bilder, Skripte und Styles wirklich per https laden. In den WordPress-Einstellungen stelle ich Website-Adresse und WordPress-Adresse auf https um. Anschließend ersetze ich hart verdrahtete http-Links in Menüs, Widgets und Pagebuilder-Elementen. Bleibt noch alter Content, setze ich ein schlankes Plugin ein, das URLs zuverlässig auf https hebt. Eine bebilderte Anleitung für problemfreie Umstellungen liefert Free SSL für WordPress mit zusätzlichen Kniffen.

WordPress-Sonderfälle: Multisite, WooCommerce, Pagebuilder

- Multisite/Netzwerk: In der Netzwerkverwaltung stelle ich die primären URLs auf https um. Bei Domain-Mapping prüfe ich alle Mappings und setze für jede Domain eine https-Weiterleitung. Danach führe ich ein Suchen-und-Ersetzen in der Datenbank durch, um http://-Reste zu bereinigen (auch in serialisierten Feldern).

- WooCommerce: Ich aktiviere „Sichere Seiten“ für Kasse und Konto, prüfe die Cookie-Einstellungen (Secure-Flag) und räume Caches, damit Sessions nicht zwischen http/https wechseln.

- Pagebuilder: In Templates, globalen Widgets und Theme-Optionen verbergen sich oft absolute http-Links. Ich aktualisiere diese Bausteine zuerst, dann den Content. Bei Bedarf helfe ich mit einem temporären Plugin, das beim Ausliefern auf https umschreibt.

- WP-CLI: Wer Shell-Zugriff hat, kann große Sites schnell bereinigen. Beispiel:

wp option update home 'https://example.com' wp option update siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Caches leeren: Browser-, CDN-, Objekt- und Page-Cache nach der Umstellung löschen. Erst dann Bewertung und Tests starten.

DNS, Weiterleitungen und HSTS richtig setzen

Ein gültiges Zertifikat bringt seine Stärke nur aus, wenn die Weiterleitung von http auf https sauber funktioniert. Ich richte die 301-Weiterleitung auf Serverebene ein, damit Suchmaschinen nur noch die sichere Version sehen. Zusätzlich aktiviere ich HSTS, sobald alles stabil läuft, sodass Browser automatisch https nutzen. Vorher teste ich gründlich, damit ich mich nicht verseentlich aussperre. Passt der DNS-Eintrag und zeigen A/AAAA-Records korrekt auf den All-Inkl-Server, läuft die Ausstellung zuverlässig.

.htaccess-Beispiele: 301, HSTS und www/non-www

Bei All-Inkl läuft in der Regel Apache. Mit folgenden Snippets setze ich saubere Regeln um:

Alle Anfragen auf https leiten (Host beibehalten):

RewriteEngine On

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Auf https UND eine kanonische Domain (z. B. ohne www) leiten:

RewriteEngine On

# www -> non-www

RewriteCond %{HTTP_HOST} ^www\.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (falls noch nötig)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]HSTS erst aktivieren, wenn alles fehlerfrei per https läuft:

<IfModule mod_headers.c>

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

</IfModule>Vorsicht mit includeSubDomains und Preload-Listen: Erst nutzen, wenn alle Subdomains https sauber ausliefern.

Kostenloses DV vs. OV/EV: Was passt zu meinem Projekt?

Let’s Encrypt liefert DV-Zertifikate, die die Domainkontrolle bestätigen und für die meisten Projekte reichen. Wer eine deutlich sichtbare Identitätsprüfung möchte, greift zu OV oder EV, akzeptiert dafür aber mehr Aufwand und Kosten. Für Behörden, Banken oder große Marken kann das sinnvoll sein. Für Blogs, Info-Seiten, lokale Unternehmen und viele Shops zählt vor allem: schnell, sicher, https aktiv. Ich wäge Nutzen und Aufwand ab und wähle dann gezielt.

Vergleich bekannter Hoster: Integration, Komfort, Preis

Bei der Anbieterwahl achte ich auf die Automatisierung der Zertifikatsverwaltung, den Bedienkomfort und den Support. Ein One-Klick-Prozess spart mir Zeit und senkt Fehlerrisiken. Ein guter Support hilft, falls die Ausstellung wegen DNS oder Weiterleitungen klemmt. Auch die Grundkosten sollten zur Projektgröße passen. Die folgende Tabelle verschafft mir einen schnellen Überblick:

| Anbieter | SSL-Integration (Let’s Encrypt) | Preis/Monat | Bedienkomfort | Supportqualität |

|---|---|---|---|---|

| webhoster.de | Ja (One-Klick) | ab 1,99€ | Sehr einfach | 24/7 Support |

| All-Inkl | Ja (One-Klick) | ab 4,95€ | Einfach | Gut |

| Strato | Teilweise/Manuell | ab 3,50€ | Mittel | Durchschnittlich |

| HostEurope | Teilweise/Manuell | ab 4,99€ | Umständlich | Durchschnittlich |

Die Preisdifferenz mag gering wirken, doch die Zeitersparnis durch automatische Erneuerung summiert sich. Ich möchte nicht alle 90 Tage manuell tätig werden, deshalb bevorzuge ich One-Klick-Lösungen. Zusätzlich schlagen schnelle Reaktionszeiten beim Support positiv zu Buche. Für Projekte mit knappen Budgets zählt zudem jeder Euro. Am Ende entscheidet mein Workflow, nicht allein der Preis.

Fehlerbehebung: Häufige Stolpersteine schnell lösen

Hakt die Ausstellung, prüfe ich zuerst die DNS-Ziele der Domain und Subdomains. Zeigen alle Einträge auf den richtigen Server, klappt die Validierung zügig. Scheitert https nach der Aktivierung, liegt es oft an zwischengespeicherten Weiterleitungen oder Mixed Content. Ich leere den Cache von Browser, CDN und WordPress, teste erneut und beobachte die Antwortcodes. Wenn der Host eine Sperre bei zu vielen Anfragen gesetzt hat, warte ich kurz und starte die Beantragung erneut.

Wildcard, Subdomains und SAN-Strategien

Je nach Projekt wähle ich die passende Abdeckung:

- Standard (SAN): Ein Zertifikat deckt example.com und www.example.com ab. Zusätzliche Subdomains kann ich oft ergänzen.

- Wildcard: Deckt

*.example.comab und eignet sich, wenn viele Subdomains dynamisch entstehen. Die Validierung erfolgt in der Regel per DNS-01. Ob und wie das im Tarif unterstützt ist, prüfe ich vorab. - Getrennte Zertifikate: Für sensible Bereiche (z. B. admin.example.com) kann ich bewusst ein eigenes Zertifikat nutzen, um Laufzeiten und Erneuerungen separat zu kontrollieren.

Ich halte die Anzahl paralleler Zertifikate im Blick, um Rate-Limits nicht zu berühren, und bündele Subdomains sinnvoll.

CDN/Reverse-Proxy und E-Mail-Dienste sauber einbinden

- CDN/Proxy: Ich stelle ein, dass die Verbindung vom Besucher bis zum Ursprung durchgängig verschlüsselt ist. Reine Edge-Verschlüsselung führt leicht zu Mixed Content oder Redirect-Schleifen. Nach Zertifikatswechsel lösche ich Edge-Caches.

- Origin-Zertifikat: Selbst wenn ein CDN ein eigenes Edge-Zertifikat bereitstellt, benötigt der Ursprung sein gültiges Zertifikat. Let’s Encrypt am All-Inkl-Host ist hier der schnellste Weg.

- E-Mail: Für IMAP/SMTP verwende ich den vom Hoster empfohlenen Servernamen. So vermeide ich Zertifikatswarnungen durch nicht passende Hostnamen. Webmail ist in der Regel bereits korrekt abgesichert.

Sicherheit fortlaufend prüfen und automatisieren

Nach der Erstausstellung endet meine Pflege nicht: Ich kontrolliere regelmäßig Ablaufdaten und Logmeldungen. Zusätzlich lasse ich einen SSL-Qualitätscheck laufen, um Protokolle und Ciphers im Blick zu behalten. Wer eigene Server oder ein Plesk-Panel nutzt, richtet die Erneuerung zentral ein und spart Wartungszeit. Als Einstieg dient mir die Anleitung zu Plesk Let’s Encrypt mit praxisnahen Schritten. So halte ich Erneuerungen, Weiterleitungen und HSTS dauerhaft stabil.

Praxisnahe Qualitätssicherung: Tests und Monitoring

- Browser- und Header-Check: Ich prüfe Statuscodes (200/301), Zertifikatsaussteller und Ablaufdaten. Ein Blick in die DevTools zeigt Mixed Content oder blockierte Ressourcen.

- CLI-Checks: Mit

curl -I https://example.comkontrolliere ich Weiterleitungen und HSTS-Header. Optional schaue ich mir mit OpenSSL den Zertifikatspfad an. - Automatisches Monitoring: Kurze Jobs prüfen täglich die Erreichbarkeit und warnen vor Ablaufdaten. So reagiere ich, falls eine Erneuerung einmal scheitert.

- Rate-Limits berücksichtigen: Ich löse nicht im Minutentakt Neu-Ausstellungen aus, sondern behebe Ursachen und versuche es mit Abstand erneut.

SEO und Betrieb nach der Umstellung

- Canonical & Sitemap: Canonical-Tags, XML-Sitemaps und Robots-Hinweise auf https umstellen und in Tools neu einreichen.

- Interne Verlinkung: Interne Links konsequent auf https. Alte http-Backlinks profitieren von sauberer 301-Weiterleitung.

- Analytics/Ads: Tracking- und Conversion-URLs prüfen. Mixed Content in eingebetteten Skripten vermeiden.

- Social/OG: Open-Graph- und oEmbed-URLs anpassen. Caches bei großen Netzwerken ggf. neu laden lassen.

- Performance: TLS 1.3 und HTTP/2/3 bringt der Hoster meist automatisch. Ich konzentriere mich auf Caching, Komprimierung und Bildformate – https ist kein Performance-Killer.

Praxisbeispiele: Typische Szenarien bei der Umstellung

Ein kleiner Shop mit Subdomain für das Backend profitiert von einem Wildcard-Zertifikat, sofern der Tarif das unterstützt. Ein Portfolio mit statischen Seiten braucht nur DV und eine saubere Weiterleitung. Ein Blog mit vielen Bildpfaden löst Mixed Content am schnellsten per Suchen-und-Ersetzen plus Plugin-Check. Ein Verein mit Kalender-Plugins prüft zusätzlich externe Einbindungen wie Schriften und Widgets. Ein lokaler Handwerksbetrieb stärkt mit https das Vertrauen und steigert Anfragen über das Kontaktformular.

Kurz zusammengefasst

Mit All-Inkl und Let’s Encrypt sichere ich meine Website ohne Zusatzkosten, beschleunige die Umstellung durch One-Klick und spare mir laufende Pflege. Ich setze 301-Weiterleitungen, räume Mixed Content auf und aktiviere HSTS, sobald alles sauber läuft. Für die meisten Projekte genügt DV, während OV/EV nur in besonderen Fällen sinnvoll ist. Ein Blick auf Anbieter mit einfacher Automation lohnt sich, weil Zeit die wertvollste Ressource bleibt. So bleibt meine Seite sichtbar, vertrauenswürdig und rechtlich auf der sicheren Seite.