Finalmente vivere senza spam. Ciò è fondamentalmente possibile solo con un sistema di protezione professionale che analizza le mail e utilizza tutte le opzioni disponibili per prevenire l'abuso del proprio dominio per l'invio di spam.

Questo può essere fatto, ad esempio, con un gateway di protezione antispam.

Ancora oggi esistono numerosi provider che non proteggono le e-mail dei loro domini dei clienti. Di solito solo il record MX di un dominio viene messo sul server in modo che il cliente possa ricevere e-mail attraverso il dominio.

Ci sono alcuni pericoli. Perché il sistema eMialsystem può essere manipolato molto facilmente. È possibile falsificare facilmente il nome del mittente. Potete inviare un'e-mail con qualsiasi nome di dominio. Se il proprietario del dominio non si è protetto contro di esso, qualcun altro può inviare e-mail a suo nome. Nel peggiore dei casi, le risposte saranno inviate al proprietario del dominio.

Non deve esserlo per forza. Con pochi clic, il dominio è ben protetto da queste cose.

Record SPF

Il sito Quadro di riferimento per la politica del mittente (SPF) è uno dei metodi utilizzati per proteggere il dominio del mittente dalla falsificazione. Nella voce SPF del server dei nomi, i server di posta elettronica che sono autorizzati ad inviare e-mail da questo dominio sono autenticati.

Su webhosting.de, ad esempio, questi server di posta sono quelli inseriti nella voce TXT:

"v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all".

Con la presente è consentito che i record A dei server spamschutz.webhoster.de ecc. così come il record MX del dominio stesso sono autorizzati per l'invio.

Importante: Una voce SPF è identificata da RFC 7208 è diventato obsoleto. La voce SPF è definita semplicemente come una voce TXT nel dominio.

Con il -tutti vietiamo l'invio tramite altri server.

Un provider che controlla il record SPF non accetterà l'email o la marcherà come spam.

Record DKIM

Al fine di verificare l'autenticità del mittente della e-mail, un protocollo di identificazione come DomainKeys richiesto da Yahoo.

L'e-mail stessa è dotata di una firma digitale, che il server di posta elettronica del destinatario può verificare con una chiave pubblica disponibile nel DNS.

Ci sono ora diversi modi per definire il tutto. Questo può essere fatto sia sul server. Per Plesk sarà necessario installare uno script che memorizza la chiave localmente o utilizzare il server DNS di Plesk.

Se il pannello di controllo non offre alcuna opzione, è possibile utilizzare semplicemente un gateway anti-spam. Qui potete anche aggiungere direttamente una firma a tutte le e-mail in uscita autenticate.

In caso di ISTORE del fornitore webhoster.de va in questo modo:

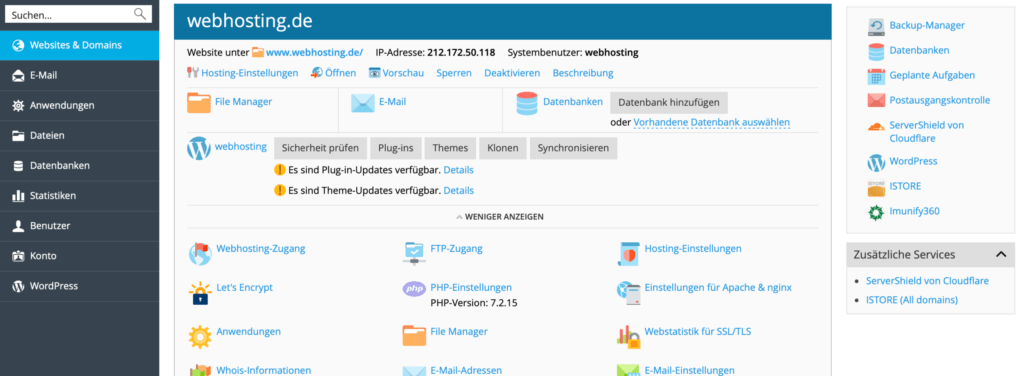

Nel menu Plesk è sufficiente selezionare il dominio appropriato e cliccare su ISTORE sulla destra.

Selezionare il dominio appropriato per l'accesso all'iStore.

Ora controllate lo stato se il dominio è protetto dal gateway di protezione antispam.

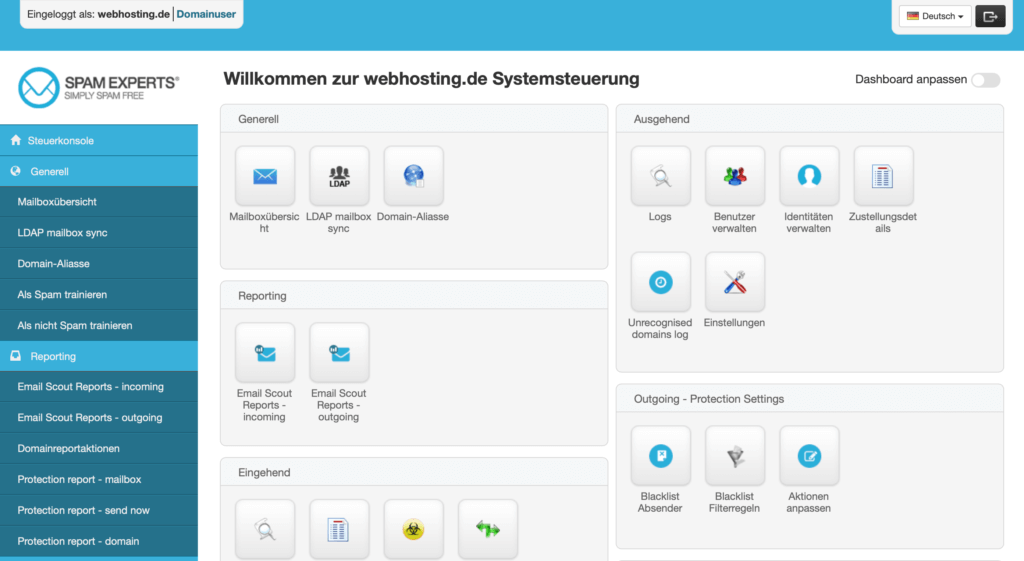

Lo stato Protetto conferma che il dominio è disponibile nel gateway di protezione antispam. Ora potete cliccare con il tasto destro del mouse su Gestire nel pannello del filtro antispam e gestire il dominio nel menu principale.

Nel menu principale del gateway anti-spam è ora possibile selezionare semplicemente la voce In uscita all'indirizzo DKIM per avviare il generatore per l'ingresso.

Con la voce DKIM, la chiave viene memorizzata nel gateway di protezione antispam e viene visualizzata la chiave pubblica, che viene poi semplicemente aggiunta al server dei nomi come voce TXT.

Se la voce SPF non è ancora impostata, può anche essere visualizzata.

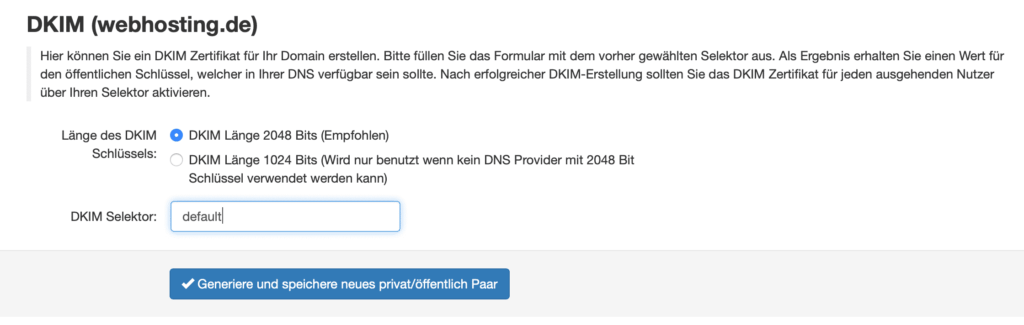

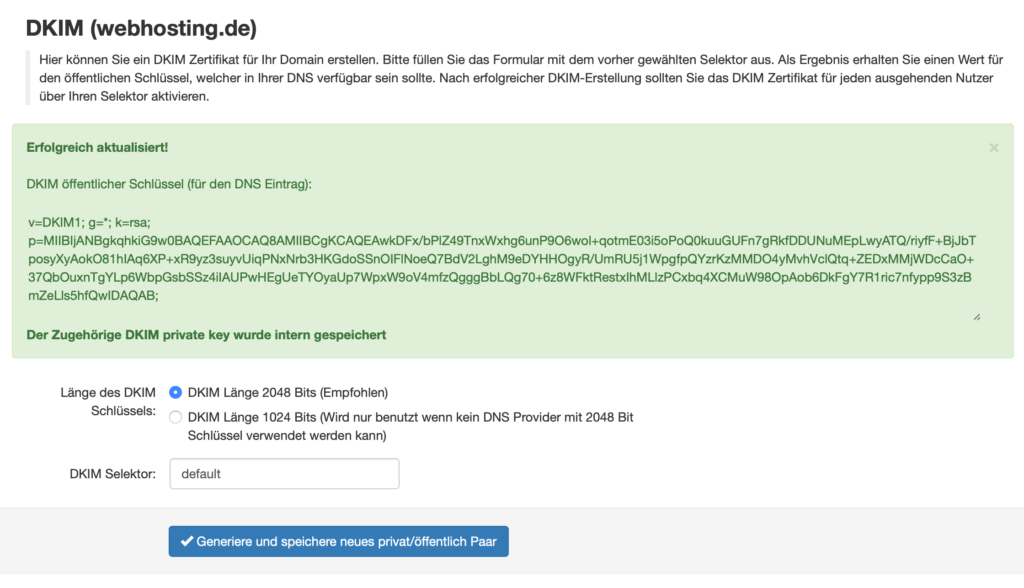

Generare DKIM

Come selettore usiamo qui default. Non ha importanza. Il default è usato dalla maggior parte dei sistemi. In caso di modifica del sistema non tutto deve essere regolato.

La chiave pubblica viene ora visualizzata e può essere facilmente aggiunta al server dei nomi.

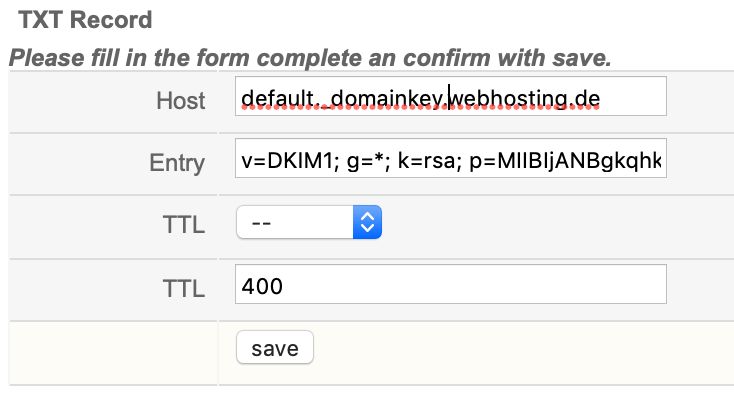

Impostare la voce DNS

Importante è la voce host default._domainkey.webhosting.de con il valore generato dal sistema. Il tempo TTL può essere impostato a piacere. Di solito qui non cambia nulla così rapidamente. 400 secondi vanno bene.

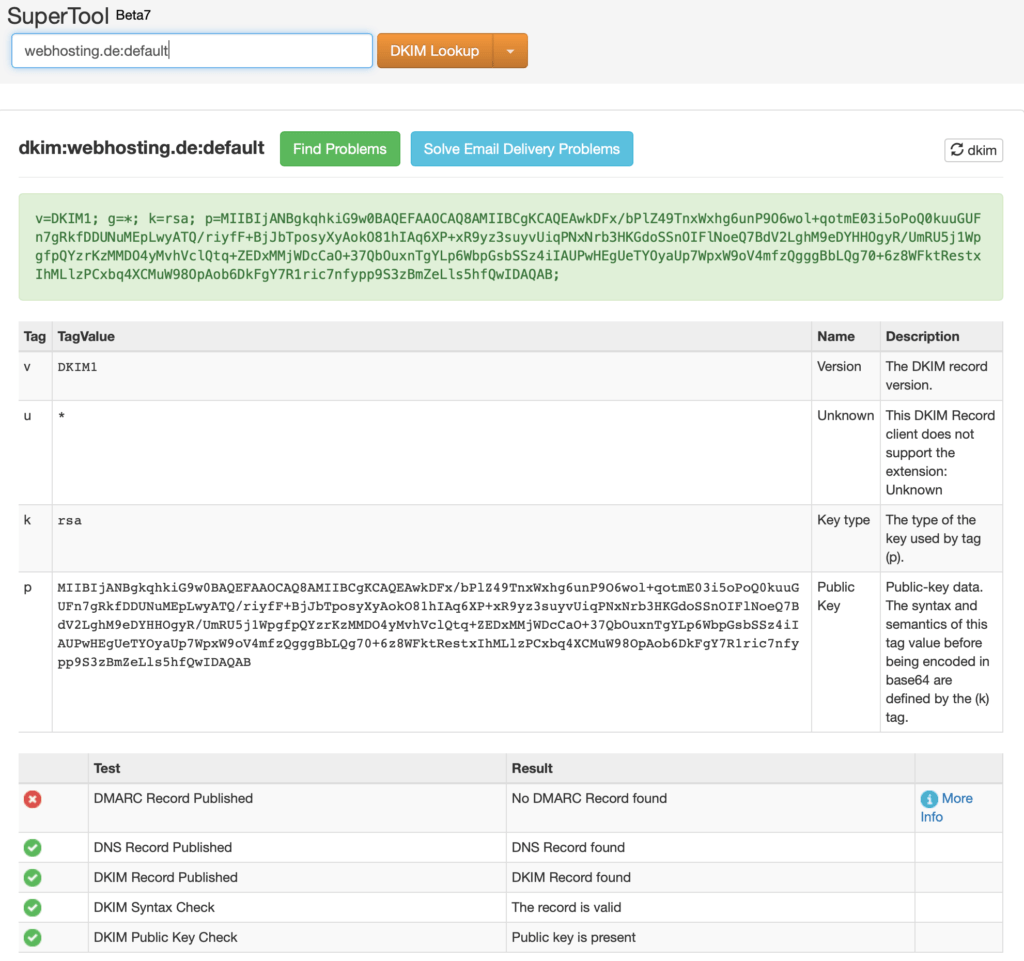

DKIM Test con mxtoolbox

La voce ora impostata può essere facilmente cancellata con mxtoolbox controllare. Il programma mostra immediatamente se tutto è in ordine.

Come si può vedere, la voce DKIM è ora presente, ma è dimostrato che non esiste ancora una voce DMARC. Naturalmente vogliamo cambiare questo e impostare una voce DMARC.

Aggiungere la voce DMARC

Un terzo meccanismo di protezione per le e-mail. Il sito Autenticazione, segnalazione e conformità dei messaggi basati su dominio (DMARC) sistema.

In questo modo si completano le voci SPF e DKIM già impostate. SPF è lì per dire quali server di posta sono autorizzati a inviare e-mail dal dominio. DKIM verifica che la posta provenga dal mittente. Con DMARC il proprietario del dominio può ora dare raccomandazioni al server destinatario su cosa fare con l'email se l'SPF o il DKIM non è corretto. Di solito, naturalmente, l'e-mail dovrebbe poi essere respinta.

Un bell'effetto collaterale è la segnalazione. Con la voce è possibile creare un indirizzo e-mail a cui vengono inviati i rapporti del server di posta. In questo contesto ha senso utilizzare un servizio di reporting. Questo è offerto anche da mxtoolbox, ad esempio, o da un altro servizio. In caso di uso improprio dell'e-mail, è possibile intervenire molto rapidamente.

La voce DMARC può essere creata con un DMARC Record Generator.

Se tutto è configurato correttamente è possibile impostare l'utilizzo della posta da rifiutare.

In questo primo esempio, la raccomandazione è impostata a zero in caso di errore SPF o DKIM, in modo che venga effettuata solo la segnalazione. Poiché facciamo sempre tutto correttamente, la voce può anche essere impostata direttamente su respingere può essere cambiato.

Controllo finale delle impostazioni del dominio

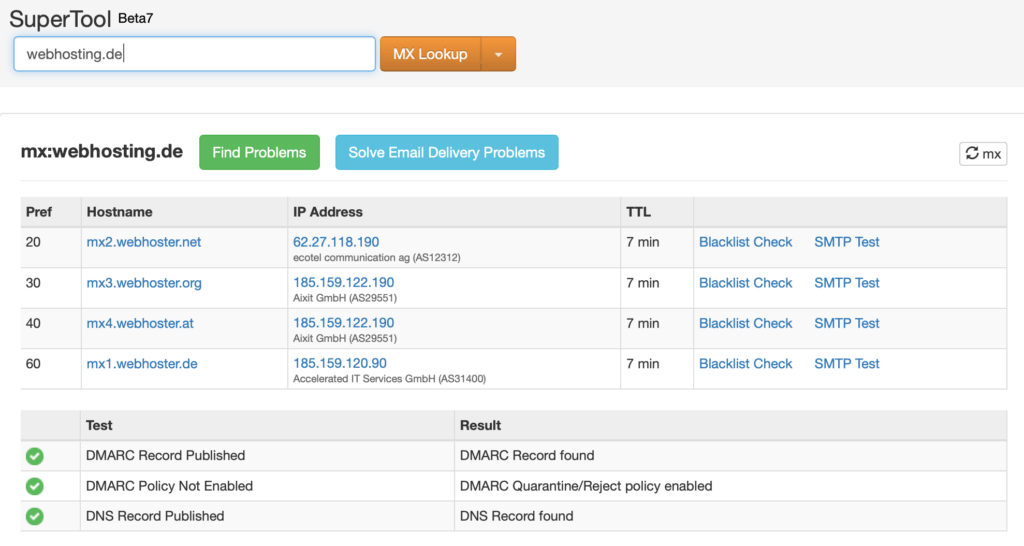

Dopo aver ottimizzato le impostazioni, utilizziamo di nuovo mxtoolbox per controllare le voci.