Endlich spamfrei leben. Das geht im Grunde nur mit einem professionellen Schutzsystem, welches die Mails analysiert und alle zur Verfügung stehenden Möglichkeiten verwendet, um den Missbrauch der eigenen Domain zum Spamversand zu verhindern.

Dies geht zum Beispiel mit einem Spamschutzgateway.

Es gibt auch heute noch zahlreiche Provider, die die eMails Ihrer Kundendomains nicht schützen. In der Regel wird lediglich der MX Record einer Domain auf den Server gesetzt, damit der Kunde über die Domain auch eMails empfangen kann.

Das bringt einiges an Gefahren mit sich. Denn das eMialsystem lässt sich sehr leicht manipulieren. Es ist möglich den Absendernamen einfach zu fälschen. Man kann eine eMail abschicken unter einem beliebigen Domainnamen. Sofern sich der Domaininhaber nicht davor geschützt hat kann jemand Drittes in seinem Namen eMails versenden. Im schlimmsten Fall gehen die Rückantworten auch noch zurück an den Domaininhaber.

Das muss nicht sein. Mit wenigen Klicks ist die Domain gut geschützt vor solchen Dingen.

SPF Record

Das Sender Policy Framework (SPF) ist eines der Verfahren mit dem die Absenderdomain gegen Fälschungen geschützt werden soll. Im SPF Eintrag des Nameservers werden die eMailserver authentifiziert, die eMails von dieser Domain versenden dürfen.

Bei webhosting.de wären das beispielsweise diese Mailserver die in dem TXT Eintrag eingetragen wurden:

„v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all“

Hiermit wird erlaubt, dass die A Records der Server spamschutz.webhoster.de u.s.w. sowie der MX Record der Domain selbst für den Versand autorisiert sind.

Wichtig: Ein SPF Eintrag ist durch RFC 7208 obsolet geworden. Der SPF Eintrag wird einfach als TXT Eintrag in der Domain definiert.

Mit dem -all verbieten wir den Versand über andere Server.

Ein Provider der nun den SPF Record prüft wird die eMail dann nicht annehmen, oder als spamverdächtig markieren.

DKIM Record

Um die Authentizität der eMail Absender zu prüfen ist ein Identifikationsprotokoll wie DomainKeys von Yahoo erforderlich.

Die eMail selbst wird mit einer digitalen Signatur versehen, die der eMailserver des Empfängers mit einem im DNS vorhandenen öffentlichen Schlüssels überprüfen kann.

Es gibt nun verschiedene Möglichkeiten das ganze zu definieren. Das kann entweder auf dem Server erfolgen. Für Plesk muss hier allerdings ein Script installiert werden, welches den Schlüssel lokal speichert, oder man muss den Plesk DNS Server verwenden.

Bietet das Control Panel keine Möglichkeit an, kann man auch einfach ein Spamschutzgateway verwenden. Hier kann man auch direkt alle authentifizierten ausgehenden eMails mit einer Signatur versehen.

Im Fall von ISTORE des Providers webhoster.de geht das zum Beispiel so:

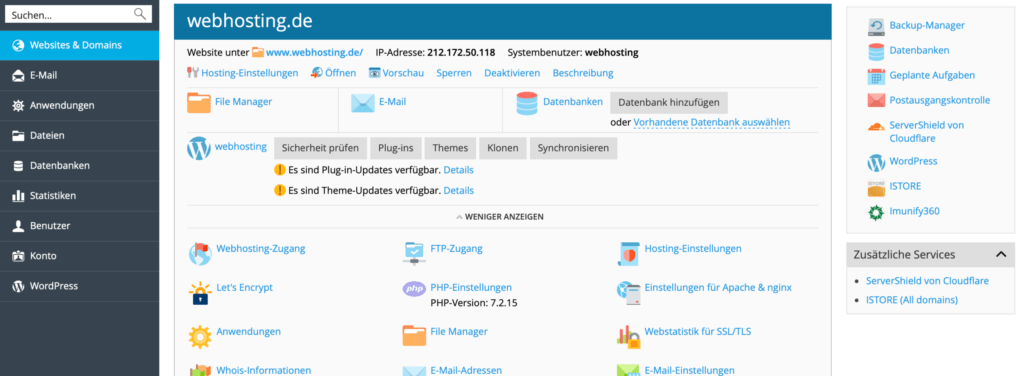

Im Plesk Menü einfach die entsprechende Domain auswählen und rechts auf ISTORE klicken.

Passende Domain auswählen für den Zugriff in den iStore.

Jetzt den Status prüfen, ob die Domain vom Spamschutzgateway geschützt wird.

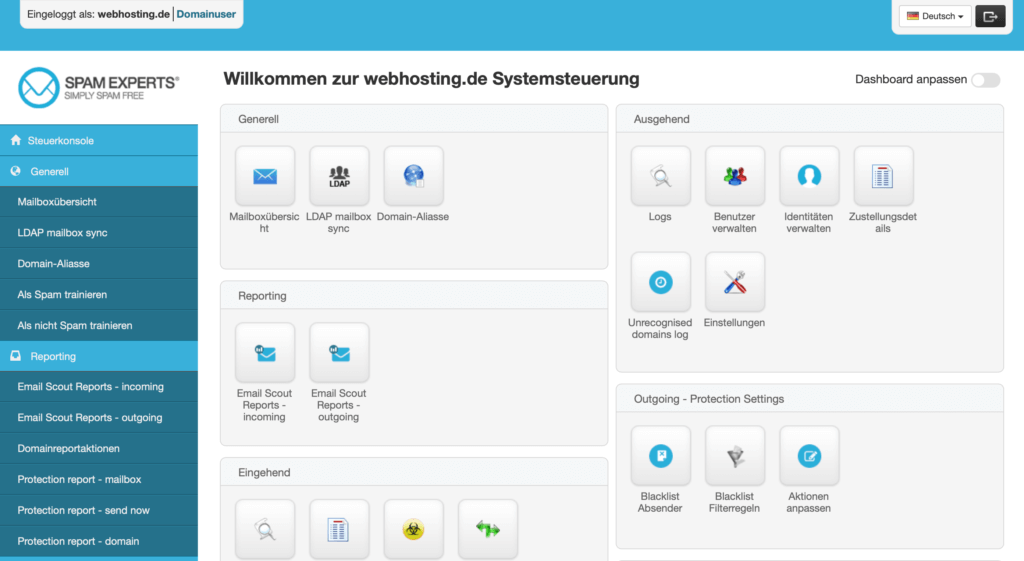

Der Status Protected bestätigt, dass die Domain im Spamschutzgateway verfügbar ist. Nun kann man rechts auf Manage in Spamfilter Panel klicken und die Domain im Hauptmenü verwalten.

Im Hauptmenü des Spamschutzgateways kann man nun im Menü auf der Linken Seite einfach im Abschnitt Ausgehend auf DKIM klicken um den Generator für den Eintrag zu starten.

Mit dem DKIM Eintrag wird im Spamschutzgateway der Schlüssel gespeichert und der öffentliche Schlüssel angezeigt, den man dann einfach im Nameserver als TXT Eintrag hinzufügt.

Sofern der SPF Eintrag noch nicht gesetzt ist kann dieser auch angezeigt werden.

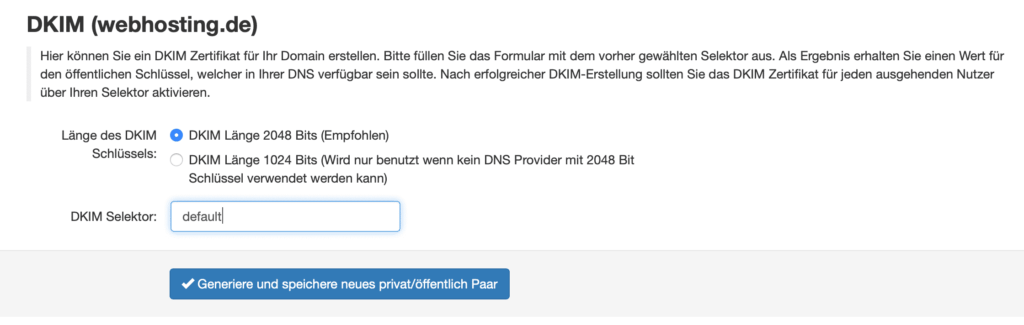

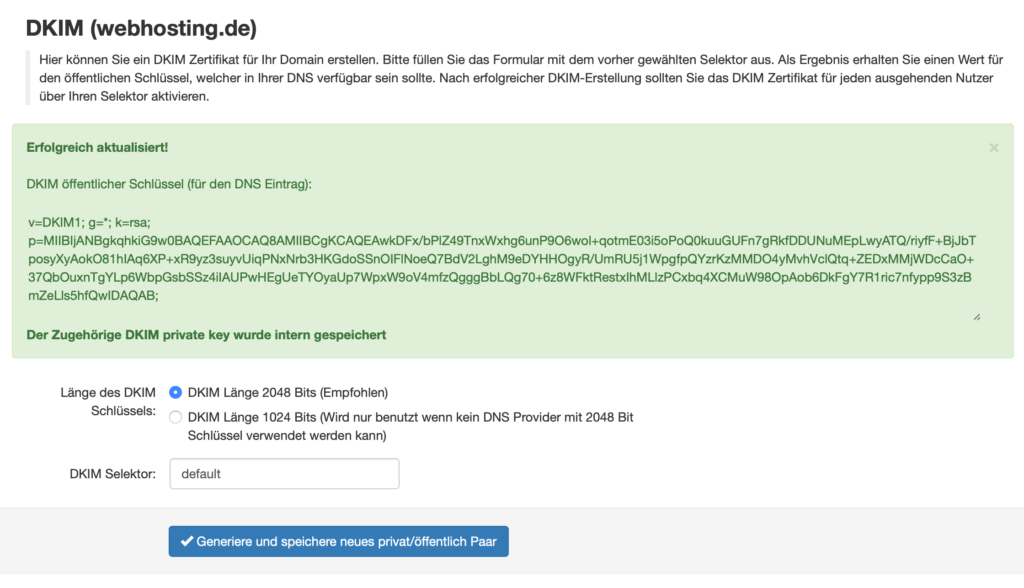

DKIM Generieren

Als Selektor verwenden wir hier default. Das ist im Grunde egal. Default wird allerdings von den meisten Systemen verwendet. Im Falle eines Wechsels des Systems muss dann nicht immer alles angepasst werden.

Der öffentliche Schlüssel wird nun angezeigt und kann einfach im Nameserver hinzugefügt werden.

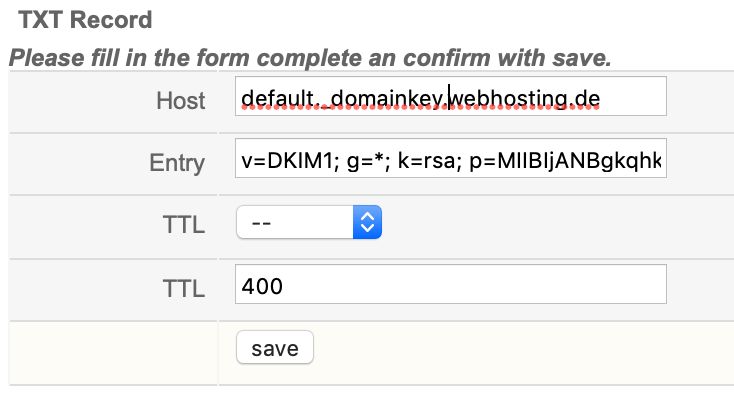

DNS Eintrag setzen

Wichtig ist der Hosteintrag default._domainkey.webhosting.de mit dem Wert der vom System generiert wurde. Die TTL Zeit kann beliebig gesetzt werden. In der Regel ändert sich hier nichts so schnell. 400 Sekunden sind in Ordnung.

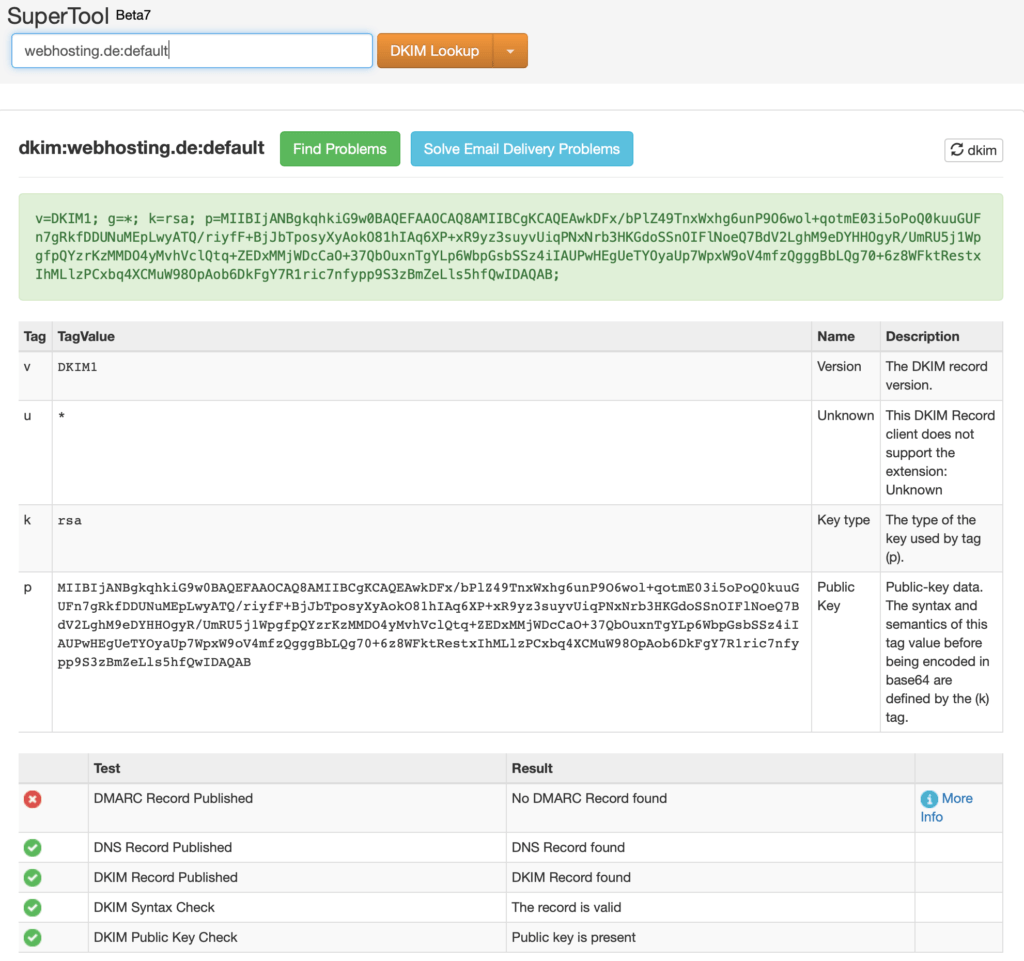

DKIM Prüfen mit mxtoolbox

Den nun gesetzten Eintrag kann man gut mit mxtoolbox überprüfen. Das Programm zeigt sofort an, ob alles in Ordnung ist.

Wie wir sehen ist der DKIM Eintrag nun vorhanden. es wird allerdings angezeigt, dass noch kein DMARC Eintrag vorhanden ist. Das wollen wir natürlich auch gleich ändern und setzen einfach noch einen passenden DMARC Eintrag.

DMARC Eintrag hinzufügen

Ein dritter Schutzmechanismus für eMails. Das Domain-based Message Authentication, Reporting and Conformance (DMARC) System.

Hiermit vollendet man die bereits gesetzten SPF und DKIM Einträge. SPF ist dafür da zu sagen welche Mailserver eMails der Domain versenden dürfen. DKIM verifiziert, dass die Mail vom Absender kommt. Mit DMARC kann der Domaininhaber nun dem Empfängerserver Empfehlungen geben, was mit der eMail passieren soll, wenn der SPF oder DKIM fehlerhaft ist. In der Regel natürlich die eMail dann abzuweisen.

Ein schöner Nebeneffekt ist das Reporting. Bei dem Eintrag kann man eine eMailadresse definieren an die dann die Reports der Mailsserver geschickt werden. Sinnvoll in diesem Zusammenhang kann man einen Reporting Service verwenden. Dies bietet zB. auch mxtoolbox an, oder ein anderer Dienst. Im Falle eines Missbrauchs der eMail kann dann sehr schnell gehandelt werden.

Den DMARC eintrag kann man mit einem DMARC Record Generator erstellen lassen.

Wenn alles richtig konfiguriert wurde kann man die Mailverwendung dann auf reject stellen.

In diesem ersten Beispiel wird die Empfehlung bei einem Fehler von SPF oder DKIM auf none gesetzt, damit nur ein Reporting erfolgt. Da wir ja immer alles richtig machen, kann der Eintrag dann auch direkt auf reject geändert werden.

Abschlussprüfung der Domaineinstellungen

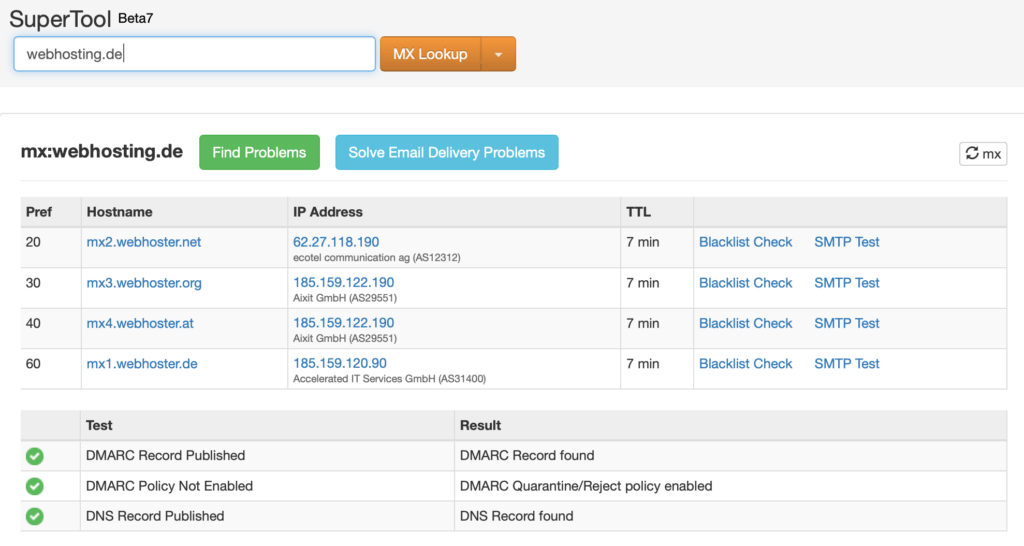

Wir verwenden nach der Optimierung der Einstellungen wieder mxtoolbox zur Prüfung der Einträge.